Öncelikle bloğumda Windows Deployment Services kategorisini açtım. Bu kategoride Windows Deployment Services kısmında incelenebilecek herşeyi en ince ayrıntısıyla anlatmak için makaleler yayınlayağım.

Kısa bir giriş yaptıktan sonra Windows Deployment Services özelliğini bilmeyenler için, ne olduğunu açıklayarak ilk makaleme başlamak istiyorum.

Windows Deployment Services, Windows Server 2008 ve üzeri işletim sistemleri içerisinde ücretsiz olarak gelen ve hayatımızı kolaylaştıran bir özellik.

Bu özellik sayesinde ağ üzerinden, işletim sistemlerini kurulabiliyor. Özellikle işletim sistemleri değil, kişileştirilmiş imajlar da ağ üzerinden bilgisayarlara kurulum yapılabiliyor.

Hemen kuruluma geçmek istiyorum. Windows Deployment Services, active directory ile bütünleşik olarak veya active directory olmadan hizmet verebiliyor.

Yönetim kolaylığı açısından bu makale de Windows Deployment Services kurulumu ve konfigrasyonu domaine üye bir sunucu üzerinde kurulacaktır.

Bundan sonra Windows Deployment Services, (wds) olarak yazılacaktır.

Şunu belirtmemde fayda var, Wds sunucusu dhcp ile birlikte çalışmakta. Bu demo ortamında dhcp server farklı bir sunucu üzerinde olacağı için, wds dhcp konfigrasyonuna da değinilecektir.

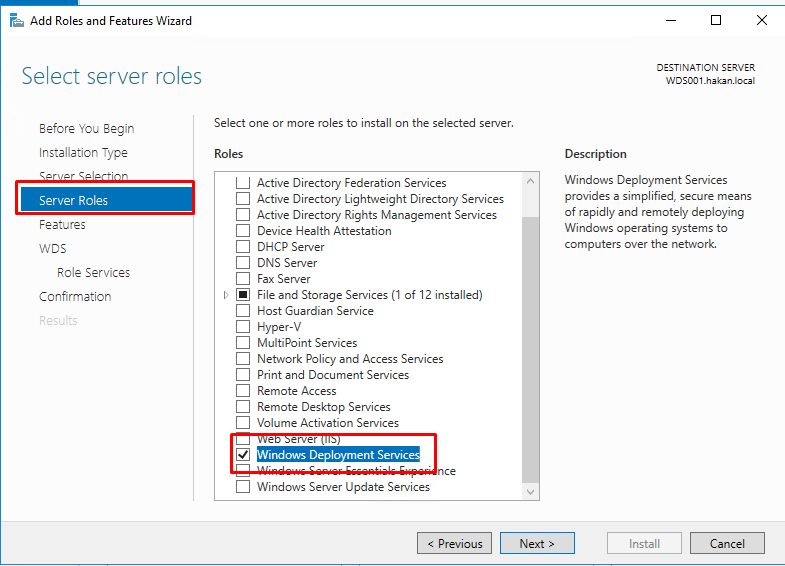

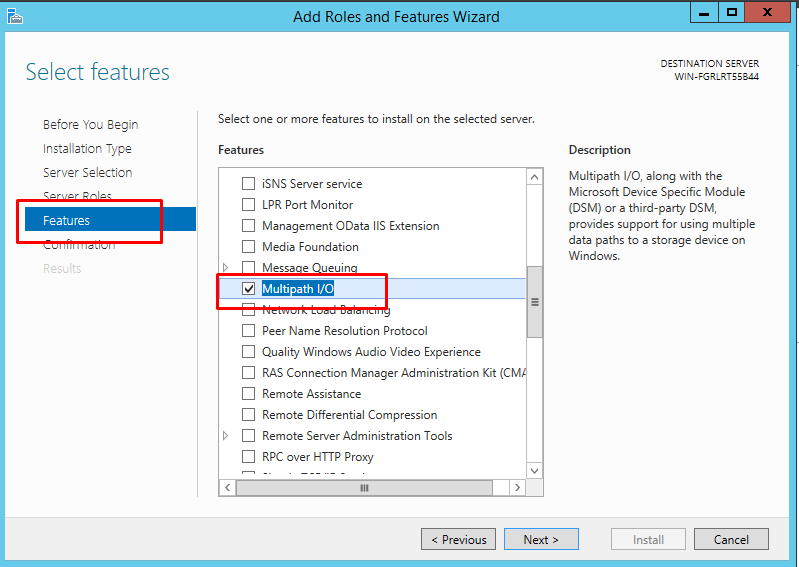

Server manager üzerinden Add Roles and Features kısmına geliyorum.

Server Roles kısmından, Windows Deployment Services seçiyorum.

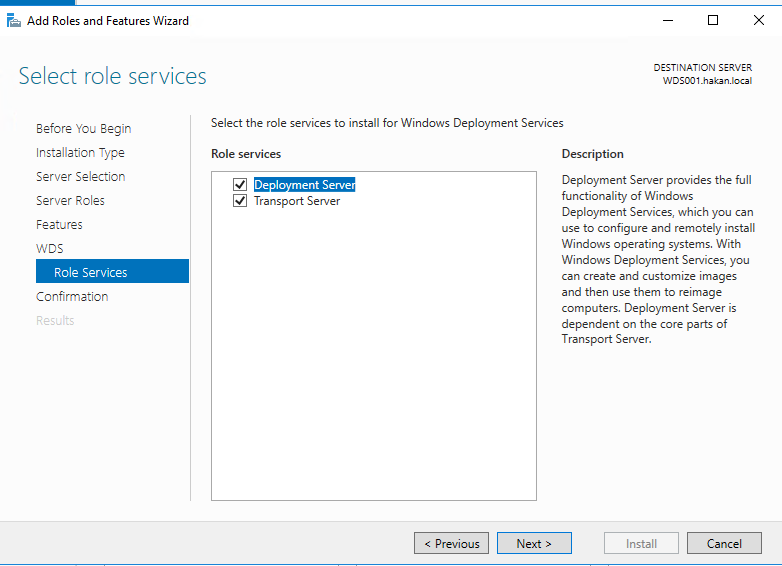

Bana kurması gereken wds servisine ait rolleri seçiyorum ve next ardından install diyerek kurulumumu tamamlıyorum.

Kurulumum tamamlandı. Wds konsolunu açalım.

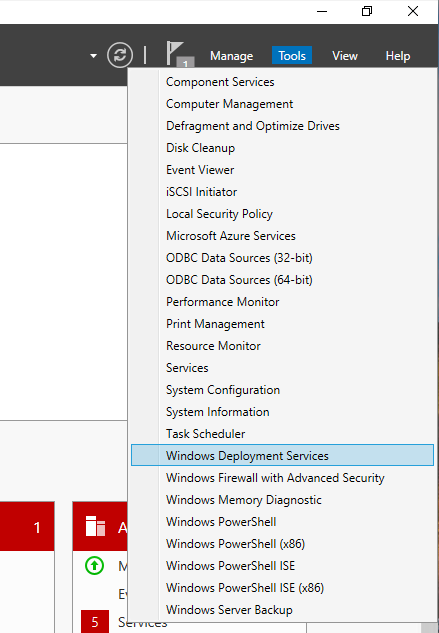

Server manager üzerindeni tools kısmını kullanarak wds konsoluna tıklıyorum.

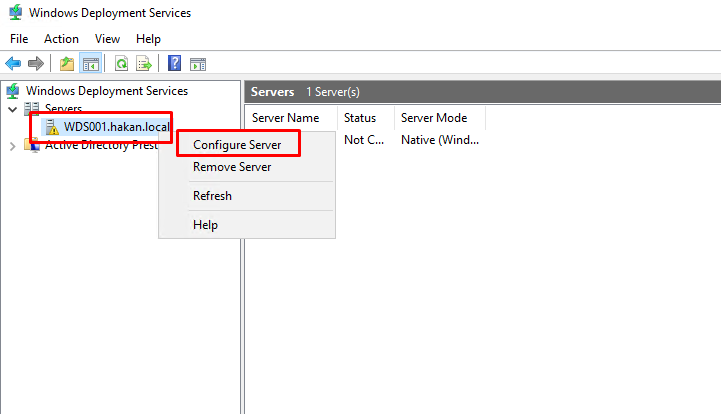

Windows Deployment Services konsolum açıldı, server kısmında konfigrasyonu yapılmadığı için ünlem var. Sağ tıklatıp Configure Server diyorum.

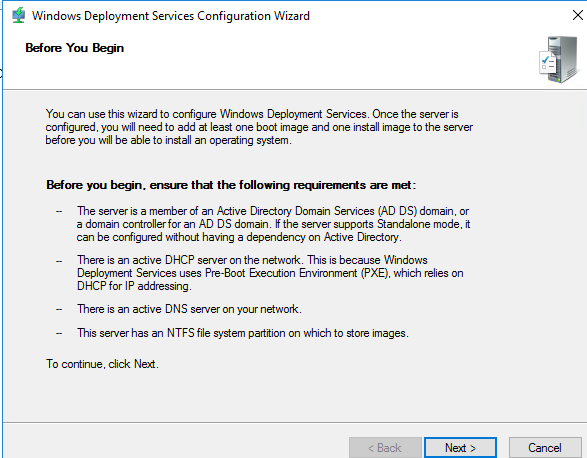

Açıklamayı next ile geçiyorum.

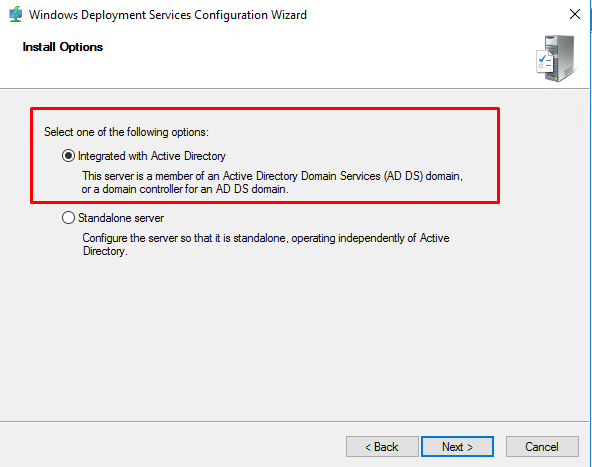

Makalemin başında belirttiğim gibi, Wds Active Directory olmadan tek başına çalışabiliyor. Ben yönetim kolaylığı açısından integrated with Active Directory ile devam ediyorum.

(Oturum açtığın kullanıcı domainde yetkili olmalı)

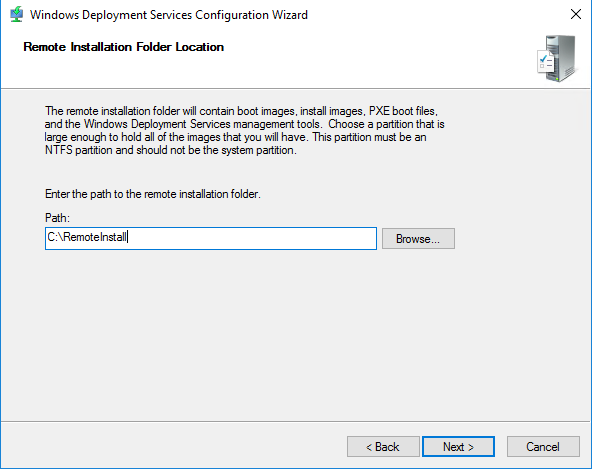

Burada Windows boot ve imaj dosyalarının nerede tutulacağını soruyor. Next ile devam ediyorum.

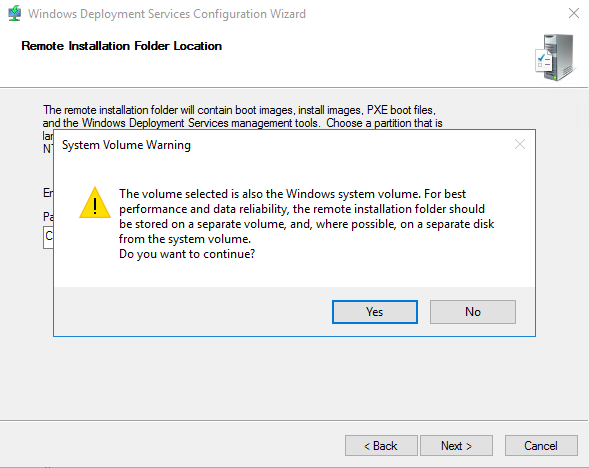

Ben boot ve imaj dosyalarımı Windows’un kurulu olduğu dizinde bulunmasını söylediğim için beni performans sorunlarına karşı uyarıyor.

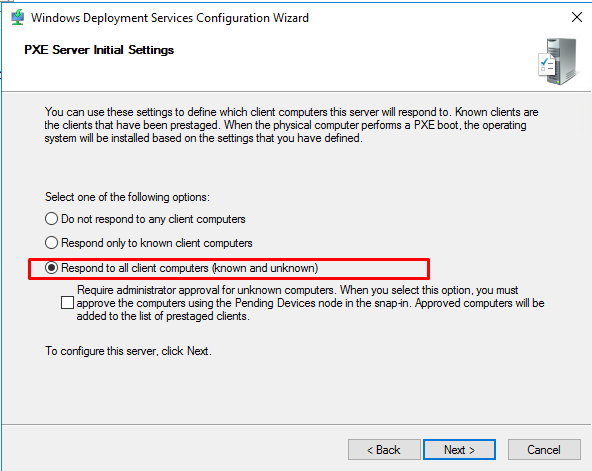

Bu kısımda wds sunucudan işletim sistemi isteyen bilgisayarlar için nasıl tepki vermesini istediğimi seçmem gerekiyor. Ben burada sana işletim sistemi için gelen her bilgisayara izin ver seçeneğini seçtim.

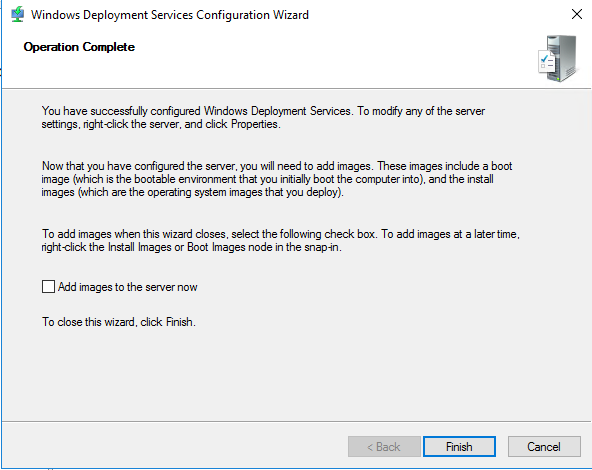

Wds server konfigrasyonumu tamamladım.

Sıra geldi wds sunucu üzerine boot ve imaj dosyalarımı tanıtmaya. Ben demo ortamında Windows 10 kurulumu yapacağım. Windows 10 imajımı wds’in olduğu sunucuya takıyorum.

İlk olarak install image dosyamı göstereceğim.

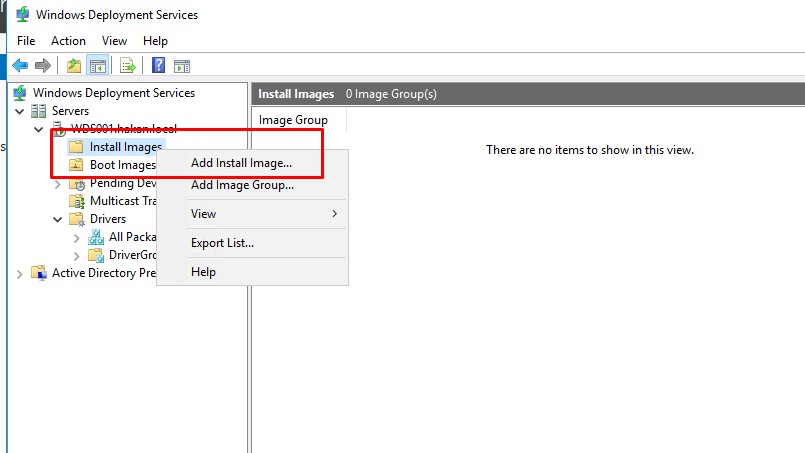

Install Images kısmından, add install image kısmına tıklıyorum.

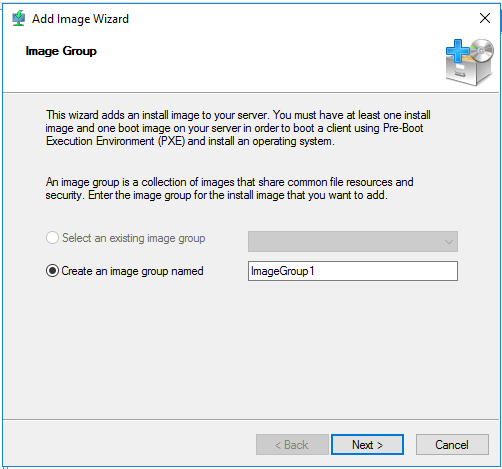

Bu imaj için bir grup oluşturup isim vermemi istiyor.

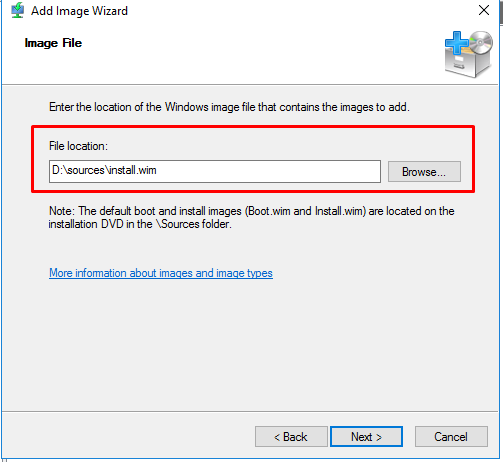

Burada Windows 10 isomun veya dvd’sinin içinde bulunan install.wim dosyasını gösteriyorum.

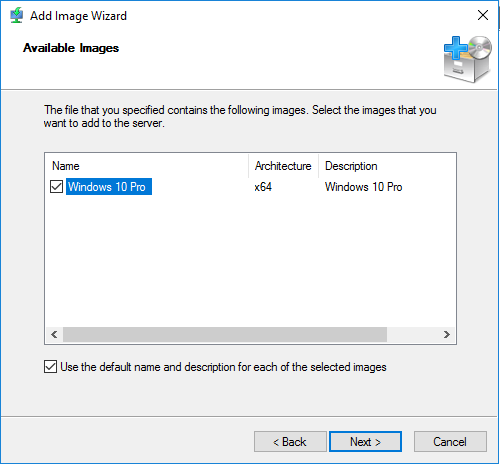

Install.vim dosyasını gösterdikten sonra otomatik olarak Windows 10 sürümümü buldu.

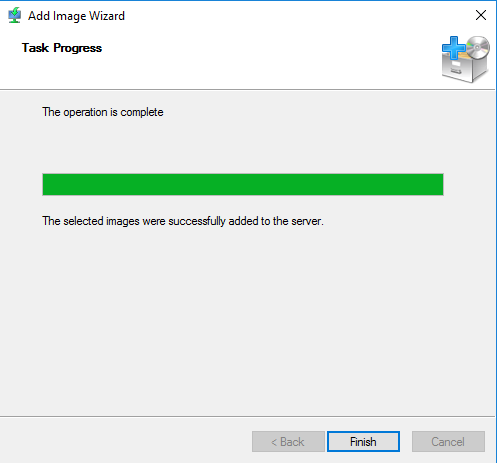

Install.vim dosyam, wds serverıma yüklendi. Sıra geldi boot dosyasını yüklemeye.

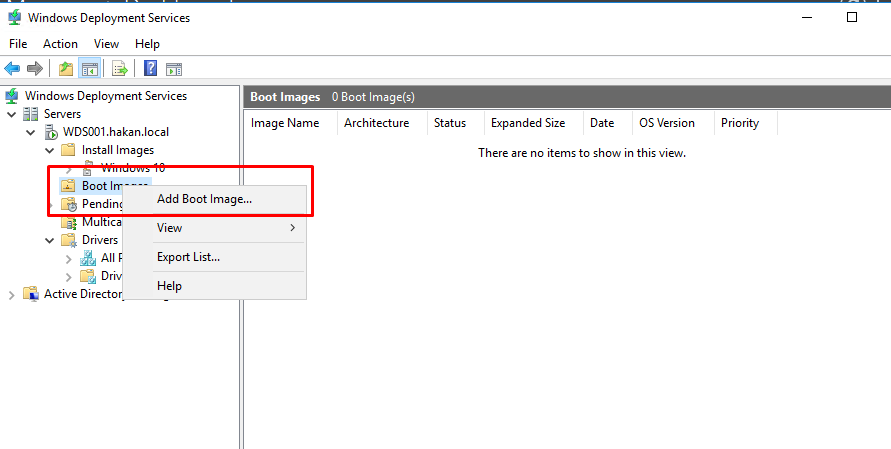

Boot Images kısmından add boot image tıklatıyorum. Bundan sonra ki adımlar install image eklemeyle aynı olduğu için resim eklemeyeceğim.

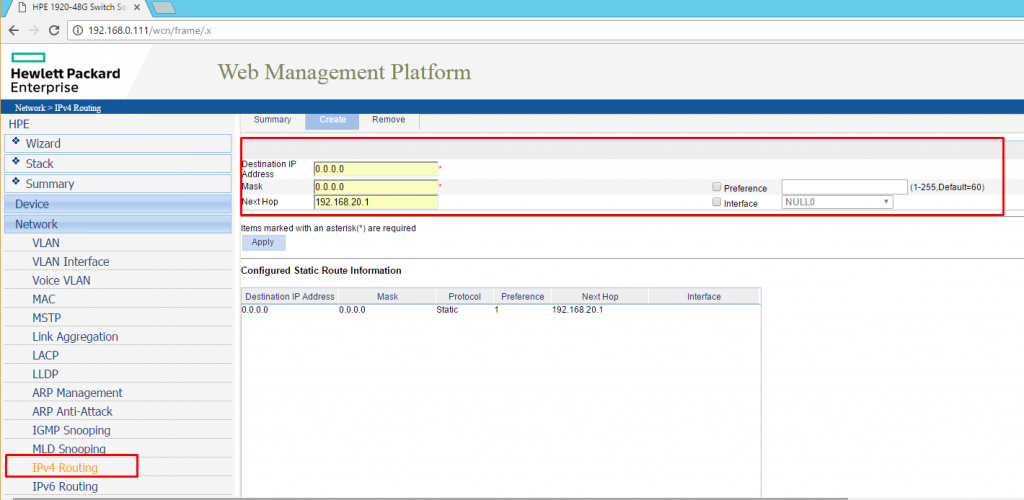

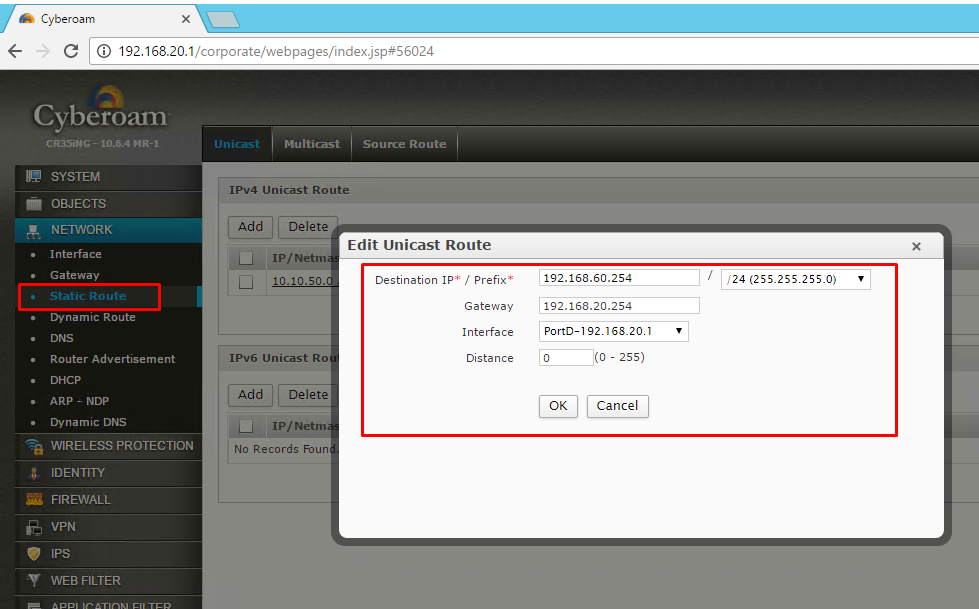

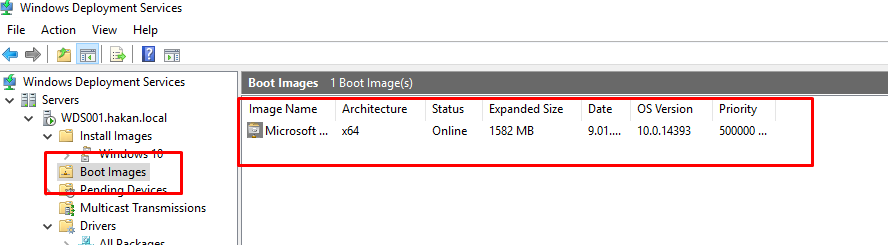

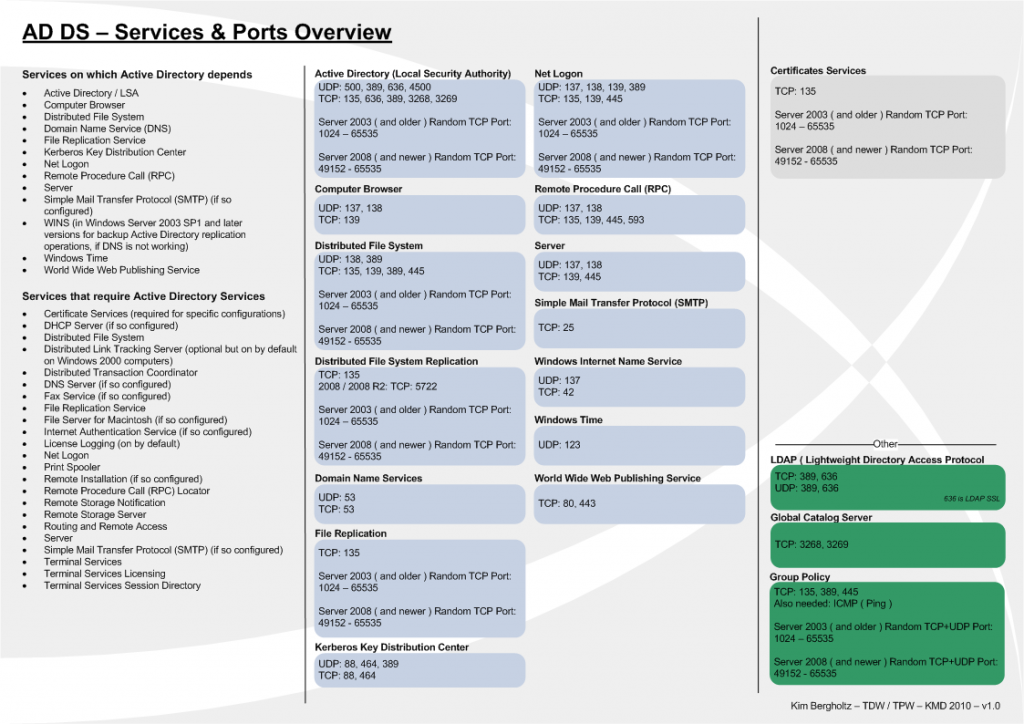

Boot image dosyam yüklendi. Artık WDS sunucum işletim sistemi dağıtma hazır. Fakat wds sunucumun ağ üzerinden dağıtım yapması için, dhcp servisinde birkaç ekleme yapılması gerekiyor.

Dhcp servisim de,

Server options kısmında Option 60, Option 66, Option 67 ve Option 43’ü aktif etmem gerekmekte.

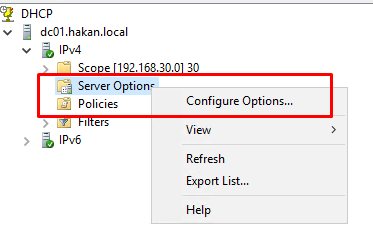

Dhcp servisimde Server Option kısmına sağ tıklatarak, Configure Options diyorum.

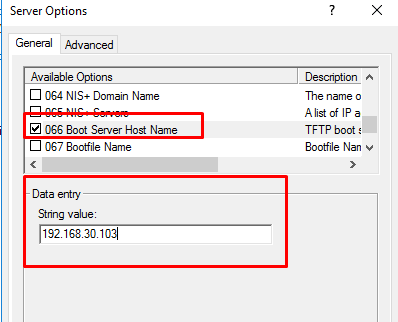

General tabından, 066 Boot Server Host Name kutucuğunu işaretliyorum.

Değerine wds sunucumun ip adresini veriyorum.

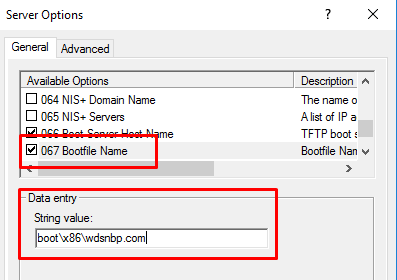

Ardından 067 Bootfile Name kutucuğunu işaretliyorum.

Değerine boot\x86\wdsnbp.com veriyorum.

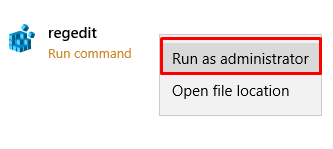

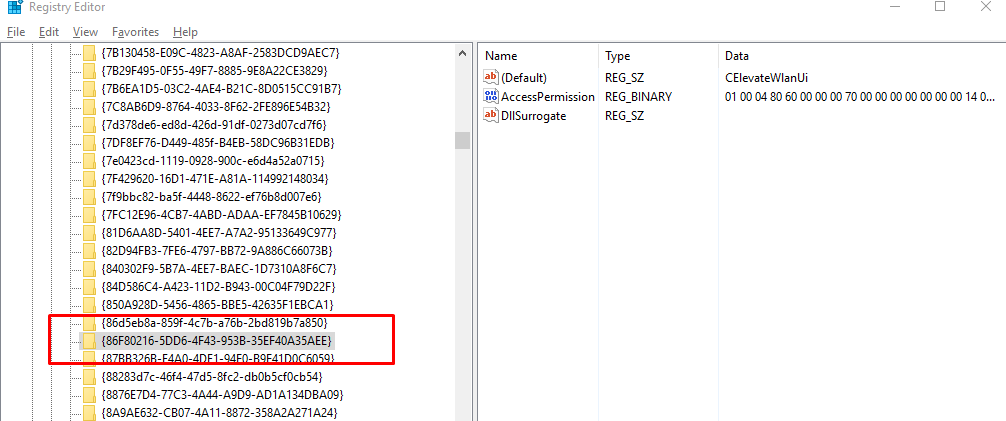

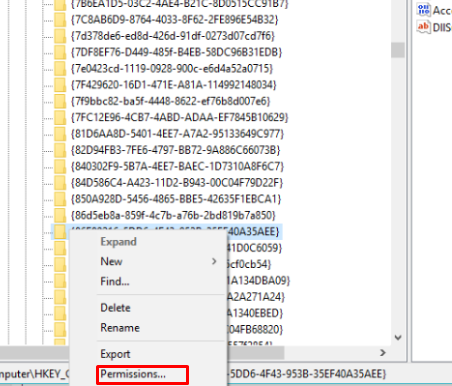

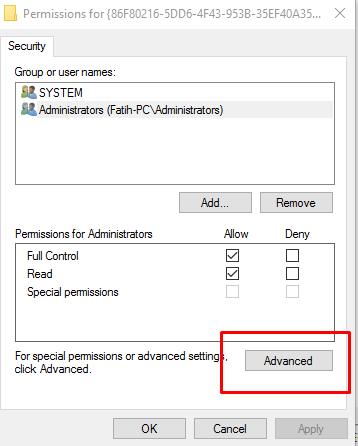

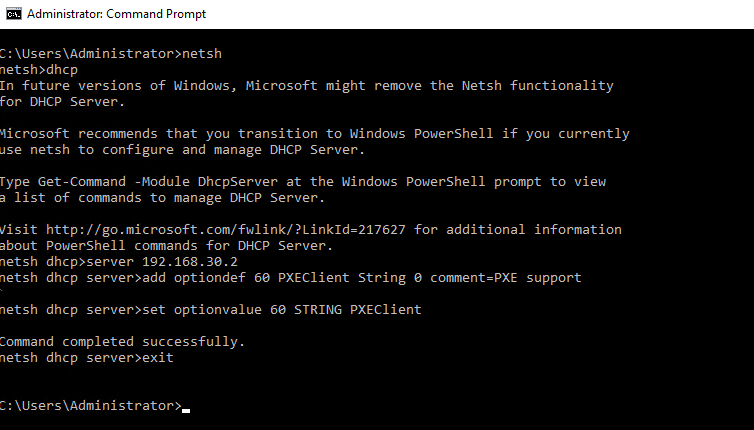

Sıra geldi Option 60 kısmını aktif etmeye, bu seçeneği server options kısmında göremezsiniz. Aktif etmek için yönetici haklarımla komut satırı açıyorum.

Ardından aşağıda ki komutlar ile option 60 pxeclient özelliğini aktif hale getiriyorum.

netsh

dhcp

server DHCP SERVER İP ADRESİ

add optiondef 60 PXEClient String 0 comment=PXE support

set optionvalue 60 STRING PXEClient

exit

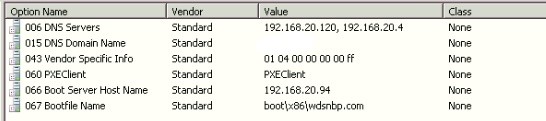

Dhcp servisim üzerinde son durum şu şekil de,

Option 43 010400000000ff

Dhcp servisimi de wds sunucuma göre konfigre ettiğime göre, artık ağ üzerinden işletim sistemi dağıtabilirim.

İşletim sistemi kurulacak makinemin boot ayarlarından, network boot seçeneğini seçiyorum ve makinemi açıyorum.

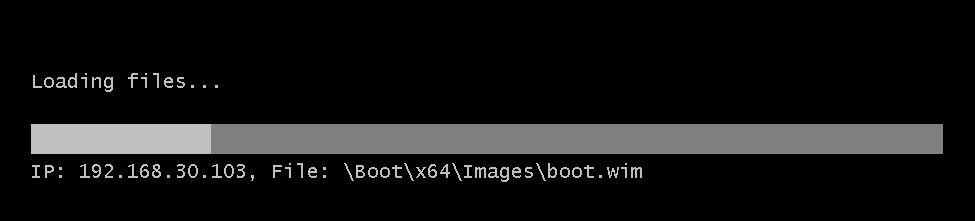

İşletim sistemi kurulacak makinem ağ üzerinden wds sunucuyu dhcp sayesinde otomatik buldu ve boot dosyasını çekmeye başladı.

Boot dosyam yüklendi ve kurulum başladı.

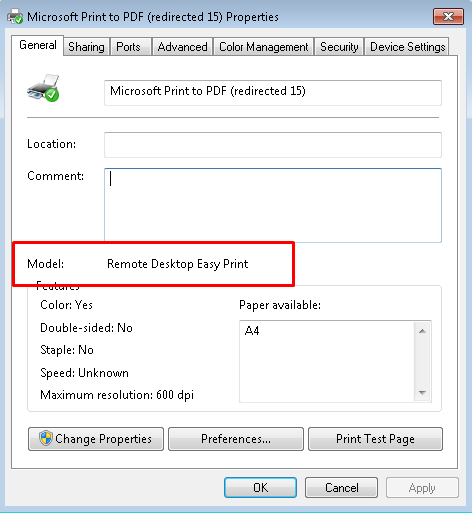

Burada kurulum için yetkili bir kullanıcı istiyor. Ben herhangi bir delegasyon yapmadığım için domain admin user ve şifremle kimliğimi doğrulayacağım.

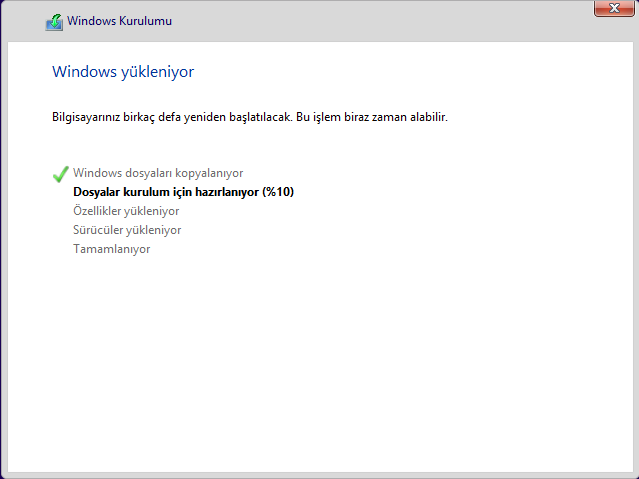

Windows kurulumu başarıyla başladı.

Bu makalede domain üyesi olan bir Windows Server 2016 üzerinde Deployment Server 2016 servisini kurduk ve ardından işletim sistemi dağıtımını gerçekleştirdik.

İlerleyen makalelerde Deployment Server servisinin ayrıntılarına değineceğim.

Sorularınız için bana mail atabilir veya yorumlar kısmına yorum bırakabilirsiniz.

,

,