Merhabalar,

Aktif olarak kullandığım ücretsiz bir firewall olan pfsense kurulumunu anlatıyor olacağım. Pfsense ağır bir donanım yükü istemediği için, çift ethernet kartlı i5 işlemcili donanımlar tercih ediyorum.

Utm cihazları arasında ücretsiz bir yazılım sunan pfsense’sin en sevdiğim özelliklerinden biri ise site to site ve client to site vpn yapabilmesi. Kısaca iki veya daha fazla mağazamızı birbirine bağlaması.

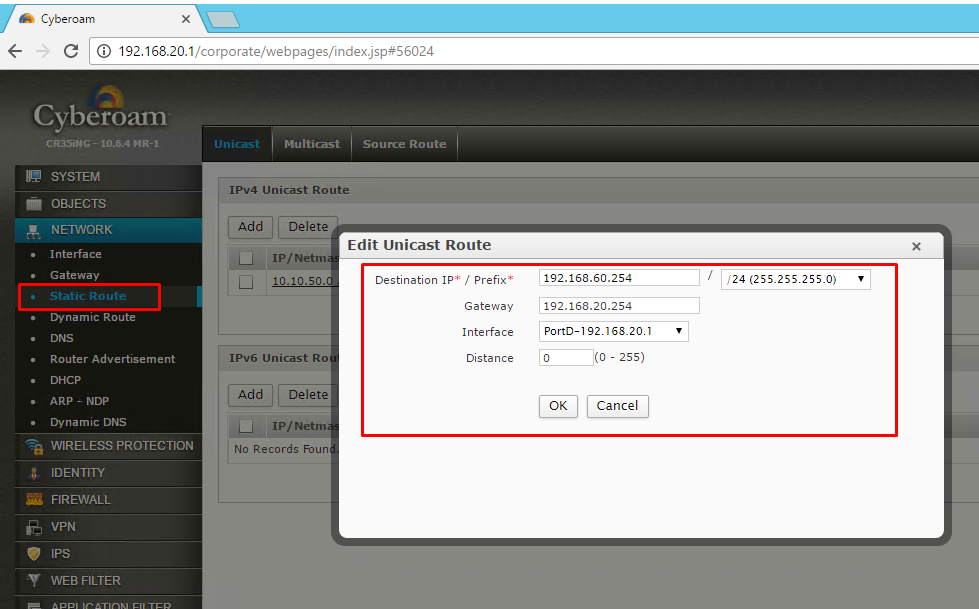

Kurulumdan önce indirme linkini paylaşıyım sizinle.

https://www.pfsense.org/download/ buraya giriyorsunuz ve sizden bir kaç seçenek istiyor indirmek için.

Platform kısmında iso image dosyası ve usb boot dosyası mevcut.

Ben iso image dosyasını indiriyorum. Kurulum için cd hazırlayacağım. İndirdiğiniz iso dosyasını Windows’u kullanarak cdye yazdırabilirsiniz.

Ayrıca Pfsense’in Hyper-v ve Vmware sanallaştırma desteği de mevcut.

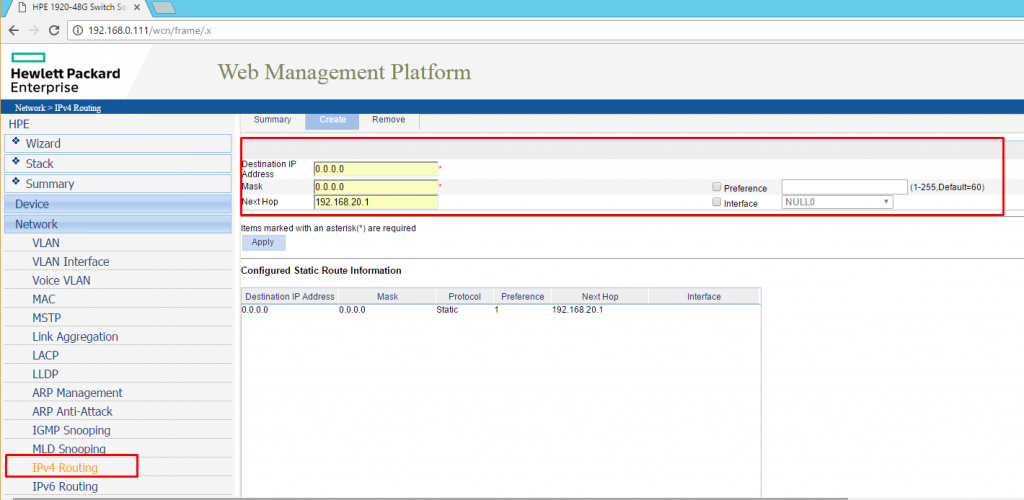

Pfsense firewall’ı kuracağım yapının şekli,

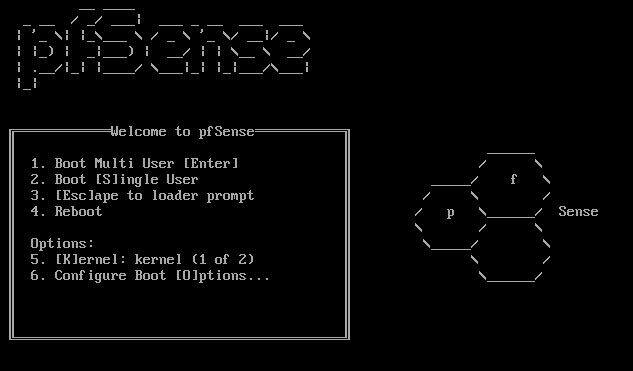

Hazırladığım cd üzerinden Pfsense kuracağım makineyi boot ediyorum.

Pfsense ekranı karşıma geldi klavyemden 1’e basarak kuruluma geçiyorum.

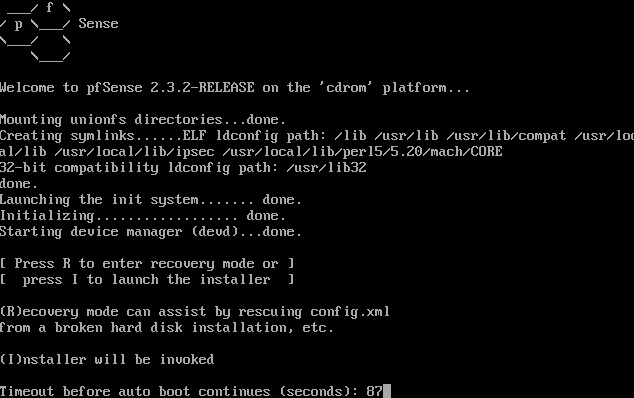

Kurulum için I tuşuna basmamı istiyor. Basıyorum.

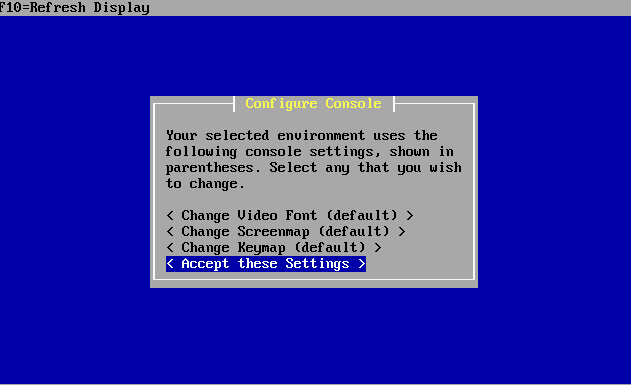

Karşıma çıkan ilk ekran configure console, burada ekran ayarlarımı yapmamı istiyor. Şu anda gördüğüm ekranda sıkıntı olmadığı için accept these settings ile devam ediyorum.

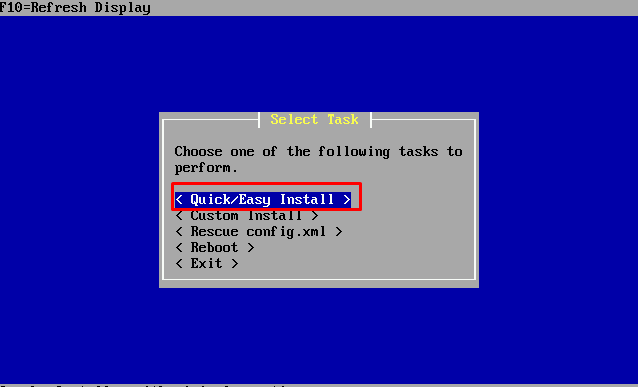

Select task ekranında kurulum için basit kurulum, özelleştirilmiş kurulum veya daha önce ki yedeğimden temiz kurulum yapabileceğimi söylüyor. Pfsense’i ilk defa kuracağım için, Quick/Easy Install ile devam ediyorum.

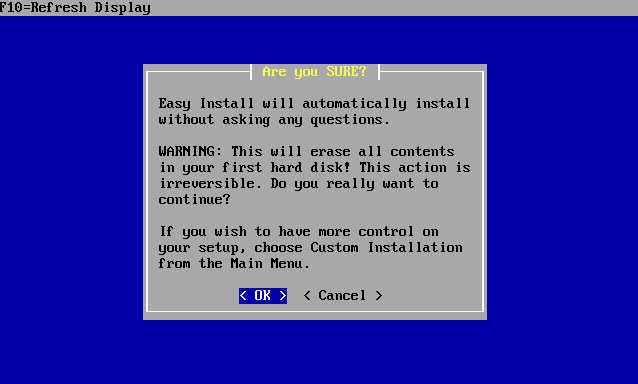

Harddiskim deki herşeyi sileceğini, formatlayacağını söylüyor. Ok ile devam ediyorum.

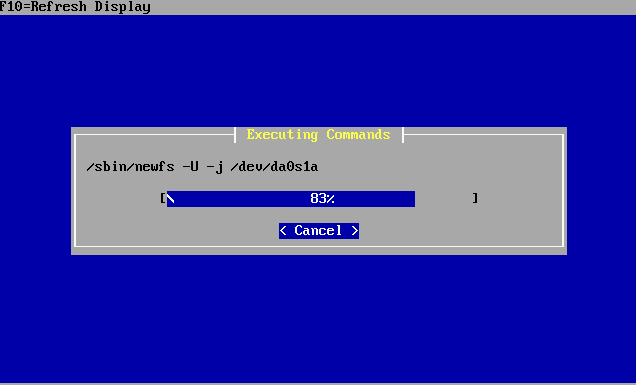

Pfsense kurulumu başladı.

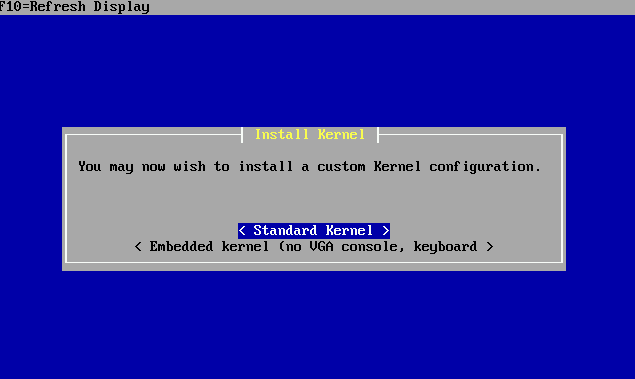

Burada herhangi bir embedded sistem kullanmayacağım için, Standart Kernel ile devam ediyorum.

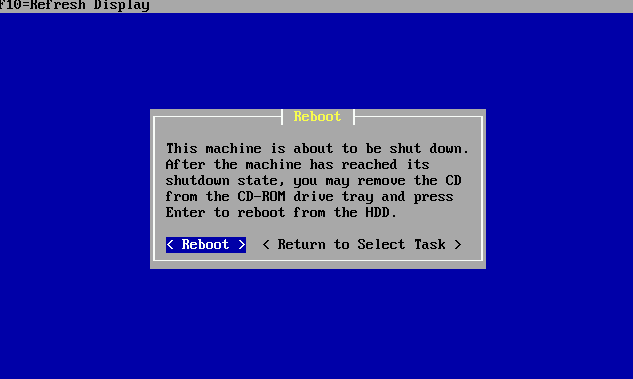

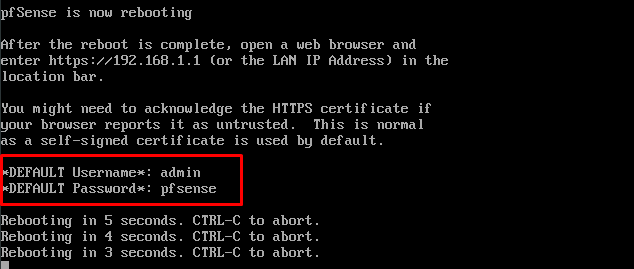

Pfsense kurulumu tamamlandı. Makinemde takılı olan cd’imi çıkarmam gerektiğini söylüyor. Cd’yi çıkardıktan sonra reboot’u seçerek pfsense’i yeniden başlatıyorum.

Yeniden başlatma işlemi için geri sayım yapıyor. Geri sayımın hemen üstünde default kullanıcım ve şifrem yazıyor.

Pfsense ilk kullanıcı adı admin, pfsense ilk şifresi ise pfsense’dir

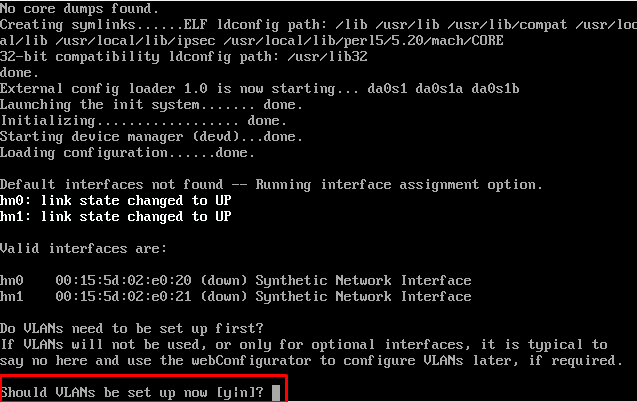

Pfsense yeniden başladıktan sonra kurulum için birkaç adımım kaldı.

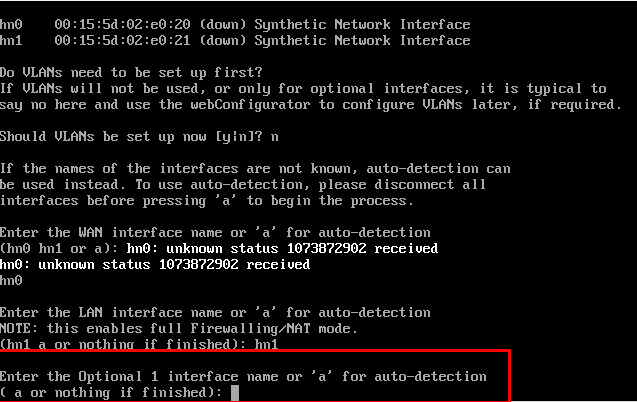

Should vlans be set up now sorusu ile, vlan kullanıp kullanmayacağımı soruyor. Herhangi bir vlan ayarlaması yapmayacağım için “n” tuşuna basıp enter ile devam ediyorum.

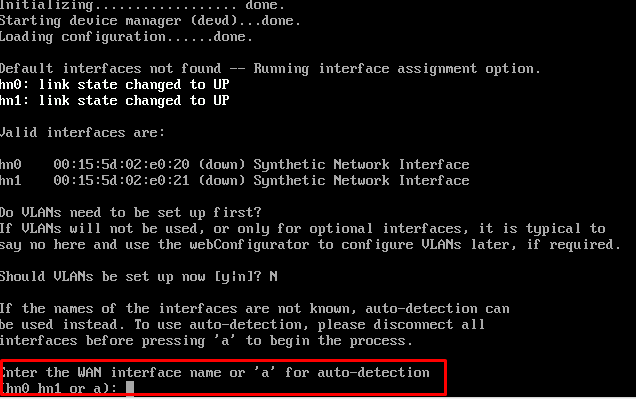

Burada benim internete çıktığım ethernet kartını soruyor. Pfsense üzerinde bir lan bir wan ethernet kartım var. Wan bacağını bulmam için, pfsense üzerinden internet modemime giden kabloyu söküp takıyorum.

Wan kablomu söküp taktığımda bakınız hn0 ethernet kartının durumu değiştiği için uyarı verdi. Hiç bir tuşa basmadan, hn0 yazıp enterlıyorum.

Sizin kurulumlarınızda hn0 olmayabilir. Örneğin ethernet kartlarınızın isimleri re0 ile başlayabilir.

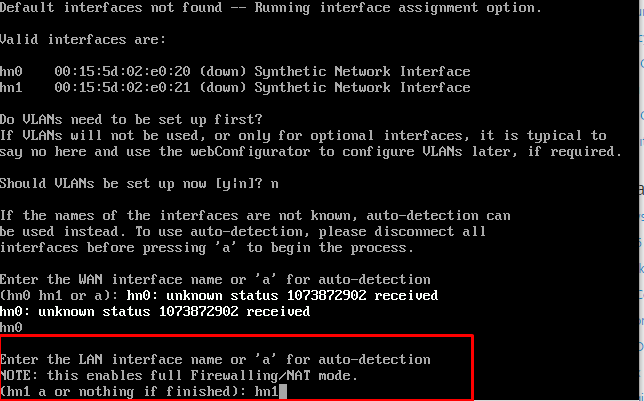

Wan bacağımdan sonra Lan bacağımı soruyor. Zaten bir tane ethernet kartım kaldı. Oda gördüğünüz gibi hn1 olan.

Hn1 yazıyorum ve enter ile devam ediyorum.

Wan ve lan bacağımdan başka bir ethernet kartı tanımlayıp, tanımlamayacağımı soruyor. Olmadığı için enter ile devam ediyorum.

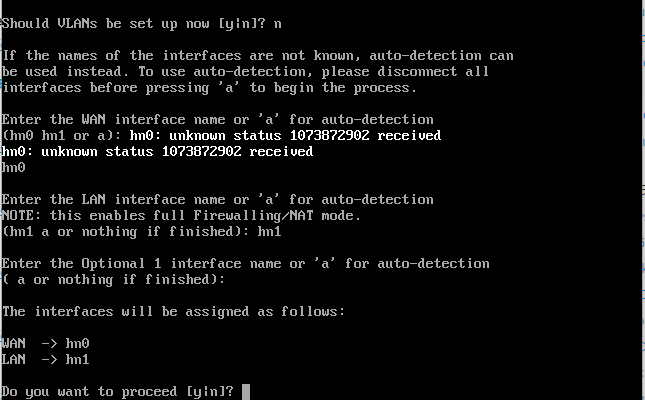

Ethernet kartlarımı görüldüğü gibi atadım. Emin misin diye soruyor. “y” tuşuna basıp enter ile doğruluyorum.

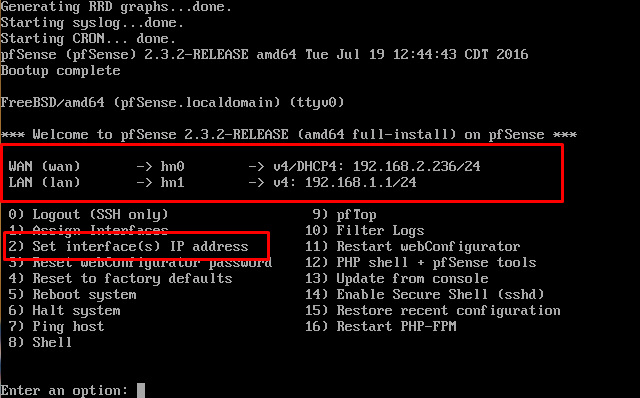

Wan bacağım (internete çıkacağım, adsl modeme bağlı olan) dhcp üzerinden otomatik ip almış, şimdilik böyle kalabilir fakat ilerde değiştireceğiz.

Lan bacağım (bilgisayarlarımın bağlı olduğu) otomatik olarak 192.168.1.1 ipsi atanmış. Ben bunu istemiyorum. Makalenin başında ki şemada görmüş olduğunuz gibi benim lan bacağım 192.168.30.1 olarak gösterilmiş.

Enter an option ile bir seçenek seçmemi istiyor menüden.

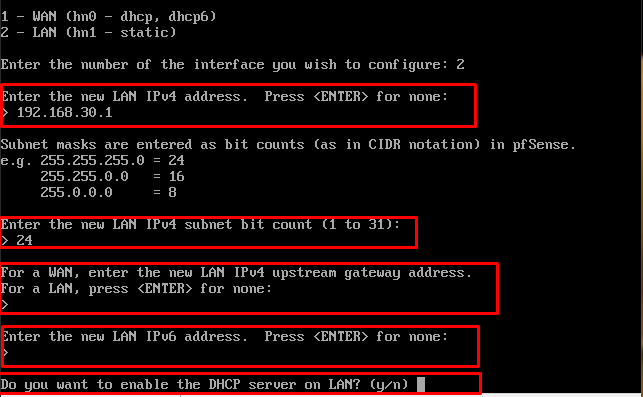

Ben Lan ethernet bacağımın ip adresini değiştireceğim için “2”‘ye basarak set interface ip address diyorum.

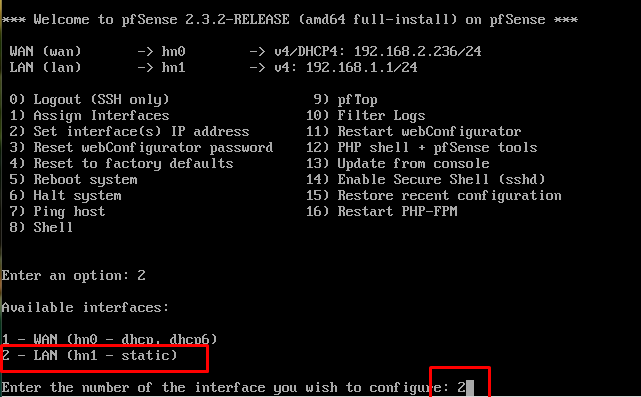

Hangi ethernet bacağı üzerinde işlem yapacağını soruyor. Yine “2” ile Lan bacağımı seçiyorum.

İlk olarak lan bacağıma vermek istediğim ip adresini yazıyorum.

192.168.30.1

Subnet yazmamı istiyor,

Benim kullandığım ip subneti 255.255.255.0 olduğu için 24 yazarak enterlıyorum.

Gateway adresini boş bırakıyorum. Zaten Lan bacağım gateway olduğu için girmeme gerek yok.

Ipv6 adresi tanımlamayacağım için boş bırakıyorum.

Lan bacağım üzerinden dhcp ile ip dağıtmak istiyor musun diyor.

Evet ben ağıma bağlı olan cihazlarımın otomatik ip adreslerini almalarını istiyorum.

“y” ile devam ediyorum.

Dhcp servisi için ip aralığı girmemi istiyor.

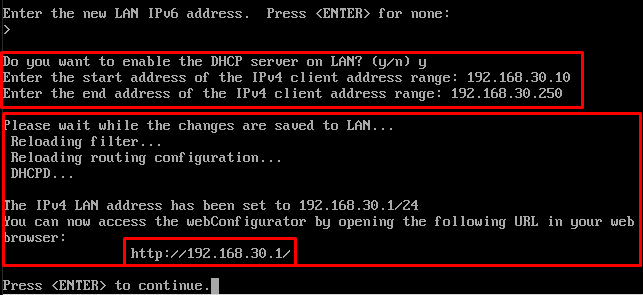

Başlangıç adresimi 192.168.30.10 bitiş adresimi 192.168.30.250 olarak ayarladım ve enter ile onayladım.

http://192.168.30.1 ip adresi ile pfsense yönetim arayüzüne ulaşabileceğimi söylüyor.

Temel ayarlarımız tamam, konsol da işimiz bitti. Bundan sonra ki ayarlamalarımızı switchımıze bağlı olan herhangi bir bilgisayardan yapacağım.

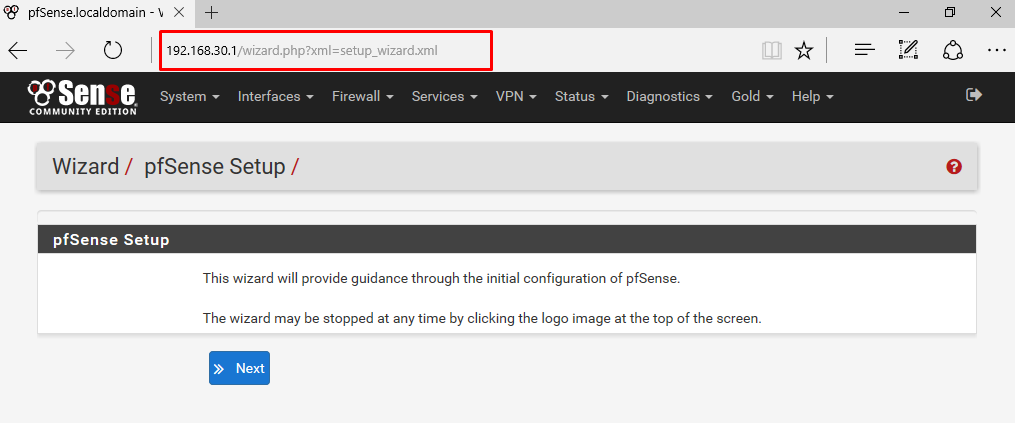

http://192.168.30.1 adresini tarayıcımdan açıyorum.

Kurulum arayüzü geliyor karşımıza, next ile devam ediyorum.

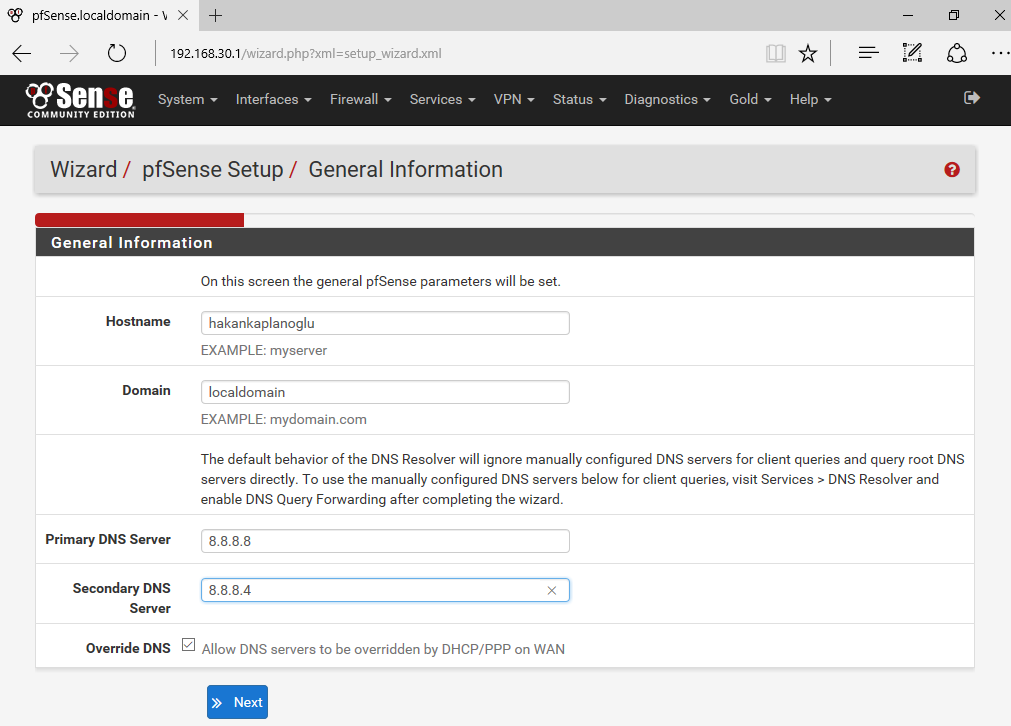

Hostname ile pfsense’e bir isim veriyorum.

Pfsense’in kullanacağı dns sunucularını ayarlıyorum.

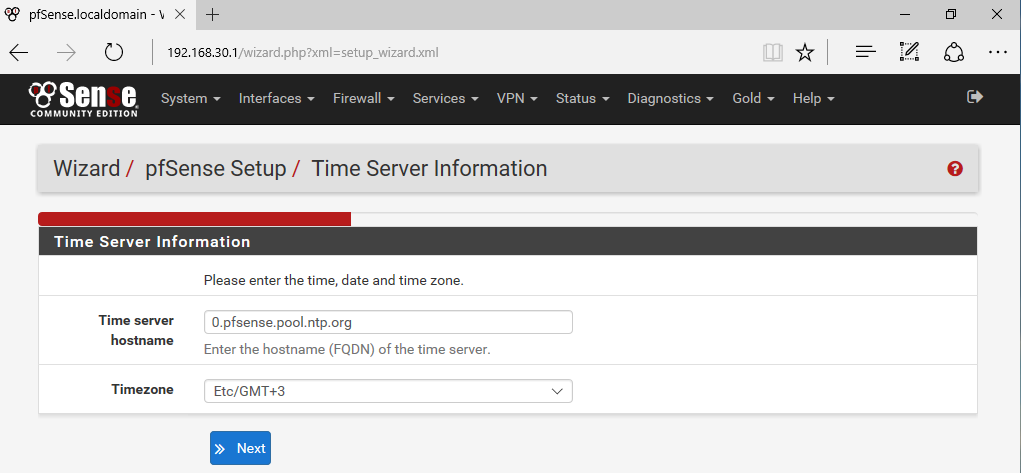

Zaman ayarlarımı giriyorum. İstanbul’da olduğum için GMT+3 girdim.

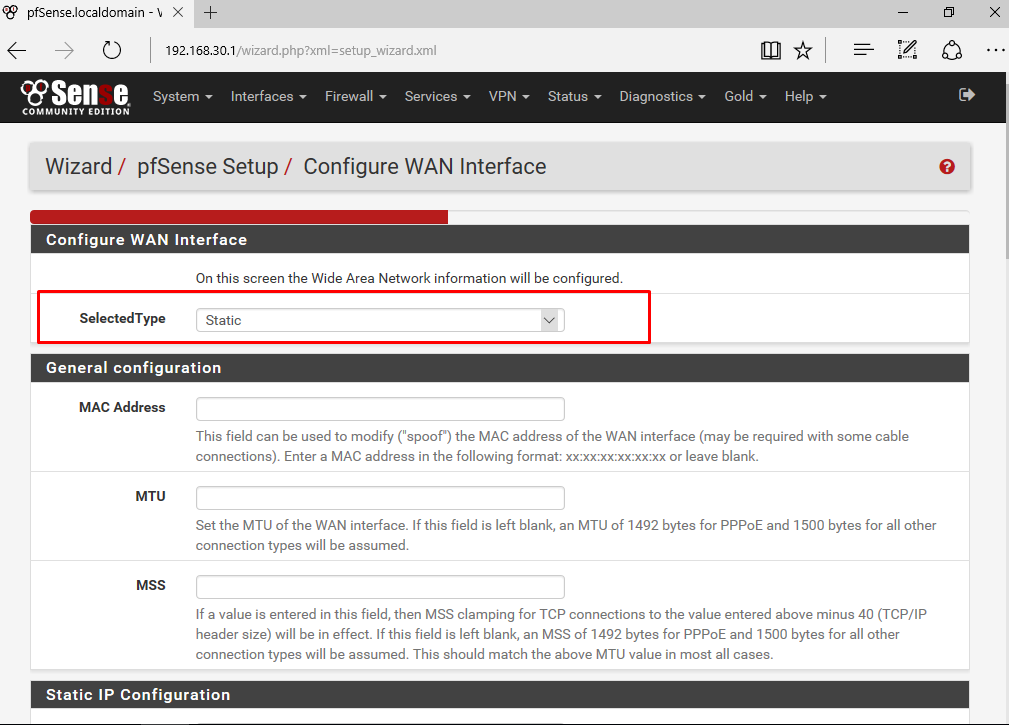

Wan bacağımı ayarlamamı istiyor. Ben wan bacağımı dhcp’de bırakabilirim veya kendim bir ip adresi girebilirim.

Static seçerek, kendimin ayarlayacağını söylüyorum. Biraz aşağıya kaydırıyorum.

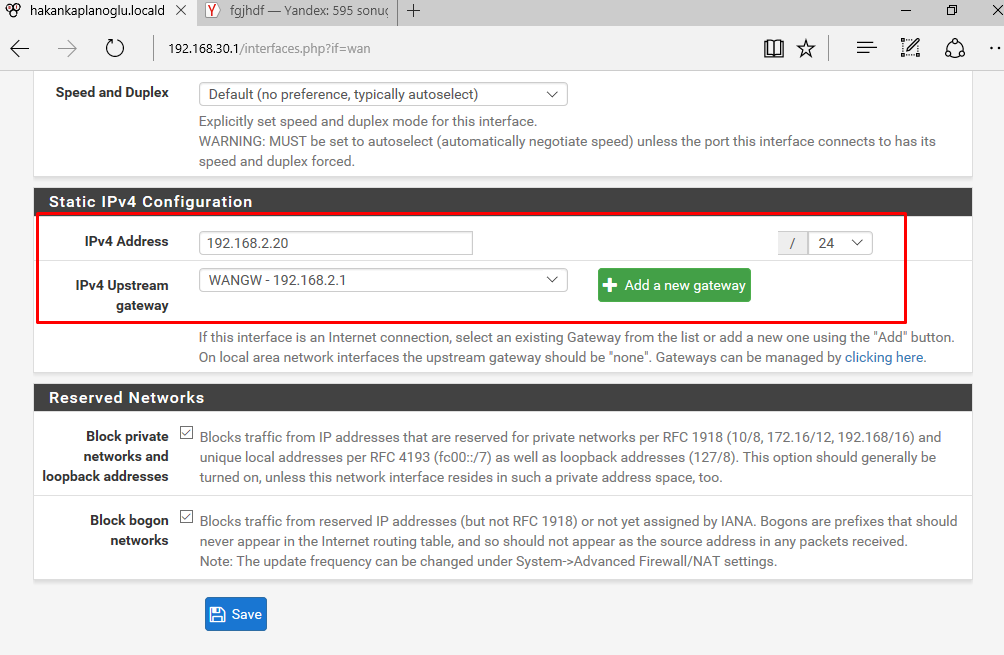

Adsl modemin ip bloğuna göre, boşta olan bir ip adresini giriyorum. Zaten wan bacağıma vereceğim ip adresini daha önce planlamıştım. Subnet adresine dikkat edin, genellikle 32 bırakıldığı için internete çıkamıyor pfsense. Subnetimi 24 olarak ayarladım.

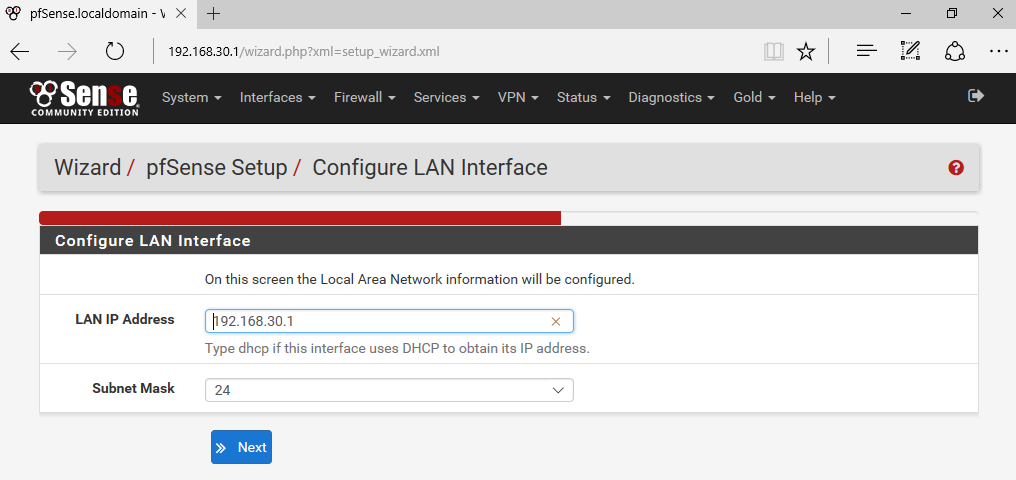

Lan bacağımı ayarlamamı istiyor, zaten lan bacağının ayarlarını konsol üzerinde yapmıştık. Next ile devam ediyorum.

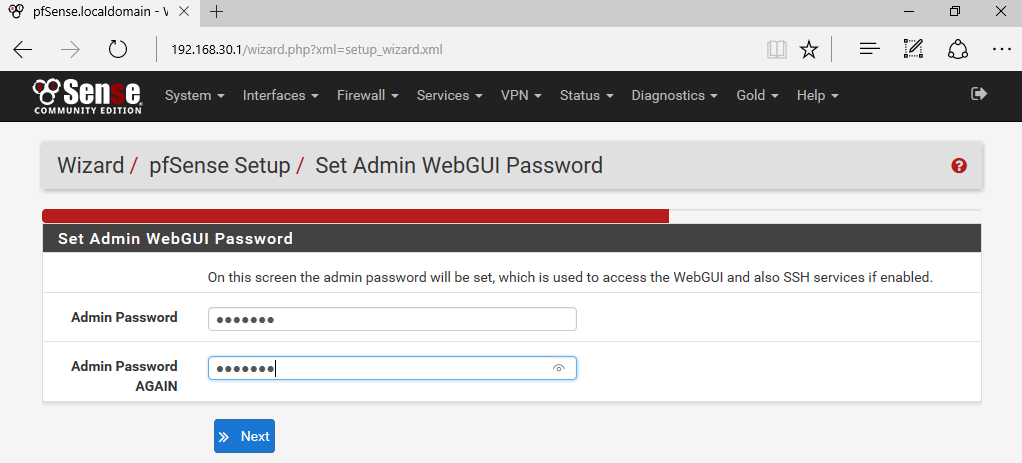

Pfsense admin şifremi değişmemi istiyor. Yeni bir şifre belirliyorum.

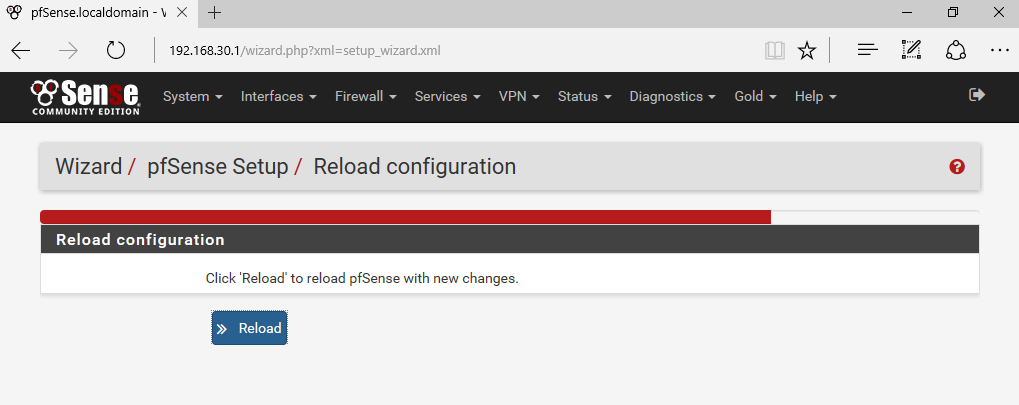

Yaptığımız ayarlarının geçerli olması için reload diyorum.

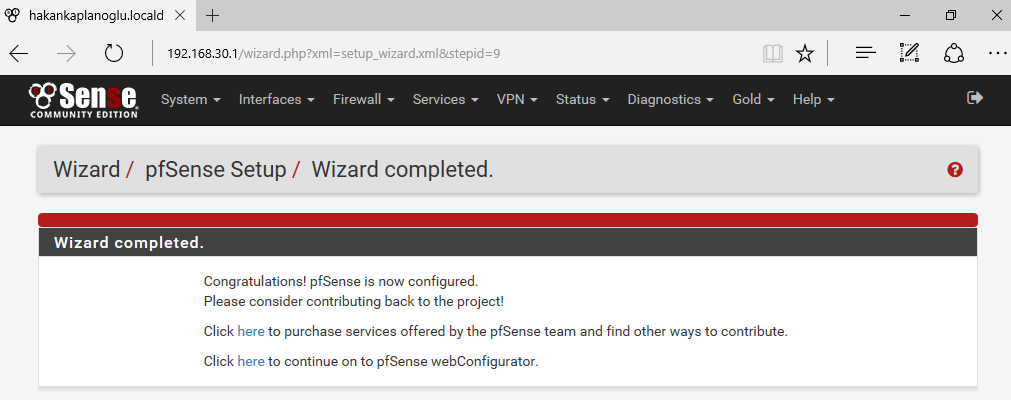

Ve pfsense kurulumum başarılı bir şekilde tamamlandı.

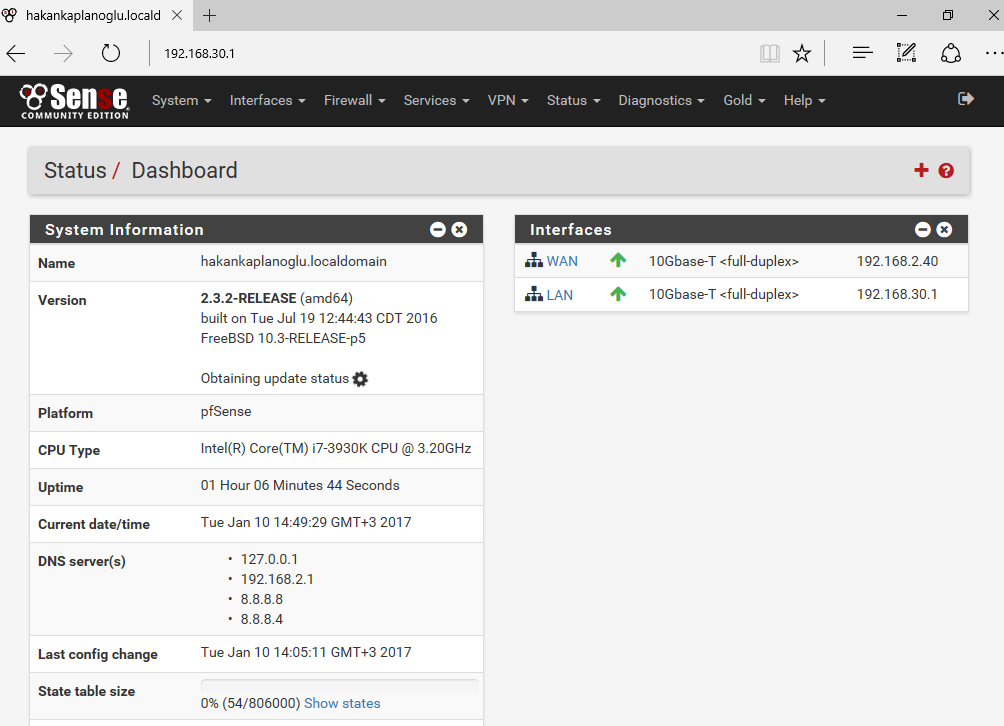

Görüldüğü üzere wan ve lan interfacelerim çalışıyor.

Pfsense kurulumu bu kadar basit ve yaklaşık 2-3 dakika sürüyor. Her zaman ki sorularınızı bana mail atabilir veya yorum olarak sorabilirsiniz.

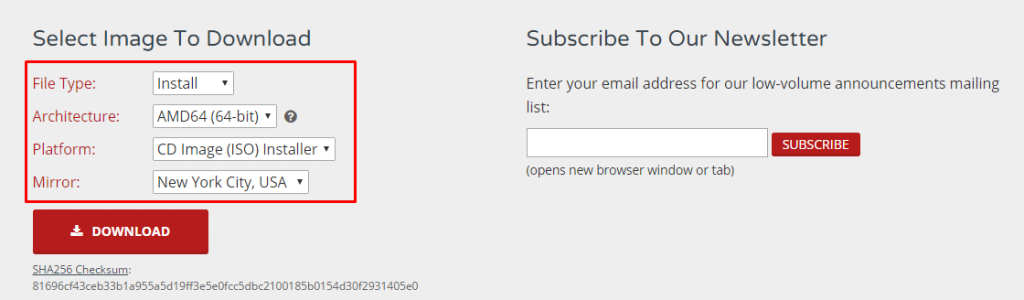

,

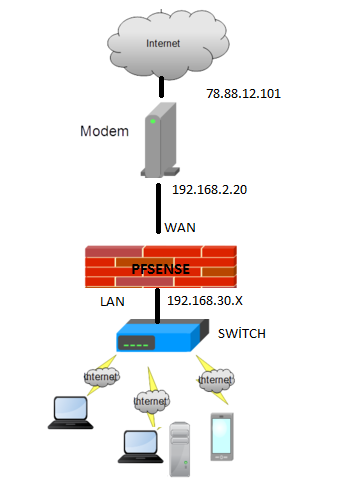

,