Seneryo

Firewall cihazlarında bir kural tanımlarken genellikle ip adresine göre kural tanımlaması yapmaktayız. İşte bu yükten kurtulmak ve loglamada kolaylık kazanmak için cyberoam ile active directory kimlik doğrulaması yapabiliyoruz. Ayrıca kullanıcı logon/logoff kayıt ve kural denetimini tek bir yerden yönetiyor olacağız. CTAS domain controller üzerine kurulduğu için, clientlerde ek bir kuruluma veya konfigrasyona gerek kalmıyor.

Gereksinimler

Active directory NETBIOS adını bilmemiz gerekmekte.

Active directory üzerinde domain administrator yetkisine sahip bir kullanıcı.

Active directory sunucu üzerinde UDP 6667 ve UDP 6060 portunun açık olması. (Makale üzerinde firewall devre dışı olduğundan, bu adım atlanmıştır.)

Konfigrasyon

Öncelikle konfigrasyon tarafı iki kısımdan oluşuyor.

- Cyberoam Tarafında Yapılması Gerekenler

- Active Directory Tarafında Yapılması Gerekenler

Başlayalım

- Cyberoam Tarafında Yapılması Gerekenler

1.1 Kimlik Doğrulaması için Authentication Server Eklemek

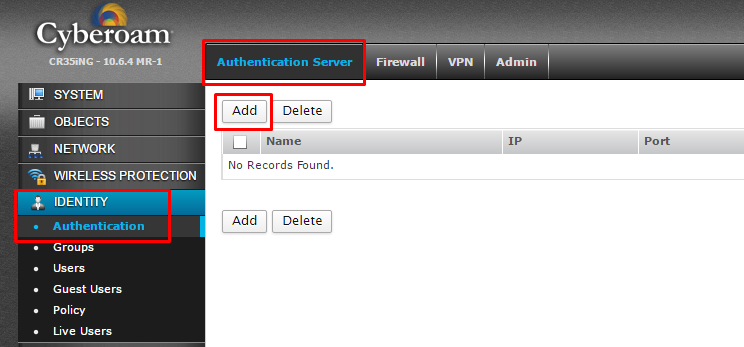

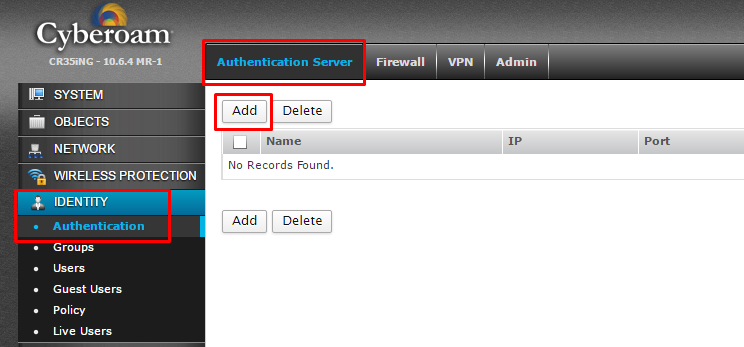

Identy kısmından, Authentication sekmesine geliyorum.

Authentication kısmından add ile Active Directory bağlantımı yapacağım.

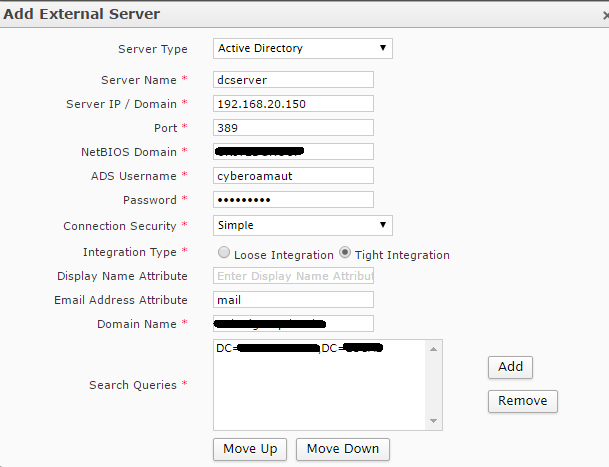

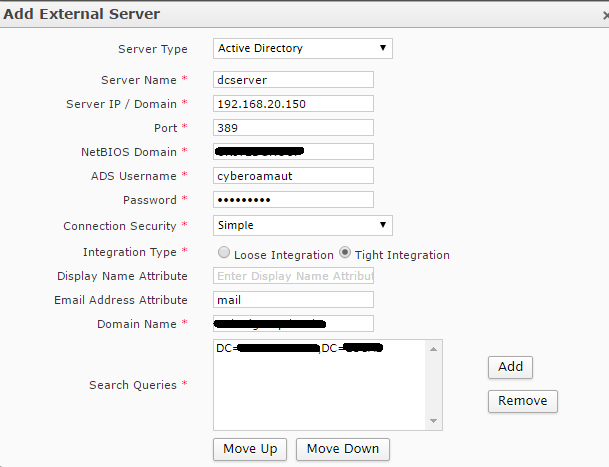

Server name kısmına bir isim veriyorum. Herhangi bir isim verebilirsiniz.

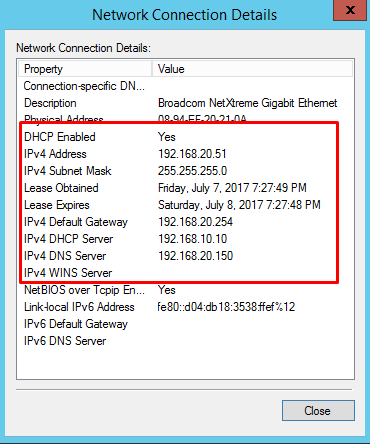

Server ip kısmına domain controller ip adresimi yazıyorum.

Ads username kısmına, gereksinimlerde bahsetmiş olduğum kullanıcımı yazıyorum. Bu kullanıcımın domain admin olmasına dikkat etmelisiniz.

Password kısmına, bir yukarda belirtmiş olduğum kullanıcının şifresini yazıyorum.

Integration Type kısmında, Tight Integration seçiyorum.

Loose Integration Active directoryden sadece kullanıcı ve şifre doğrulamasını yapar. Kullanıcıları gruplandıracağınız zaman gruplaşmayı, cyberoam üzerinden yaparsınız.

Tight Integration Active directoryden kullanıcı adı ve şifre doğrulaması yaparken, aynı zamanda grup bilgiside çeker. Kullanıcı her login olduğunda active directory ile eşzamanlar.

Domain name kısmına, active directory domainimin tam halini yazıyorum. Örneğin, hakan.local

Search Queries kısmına, DC=hakan,DC=local olarak dolduruyorum. Burada ki hakan ve local sadece bir örnekti, yapınıza göre doldurun.

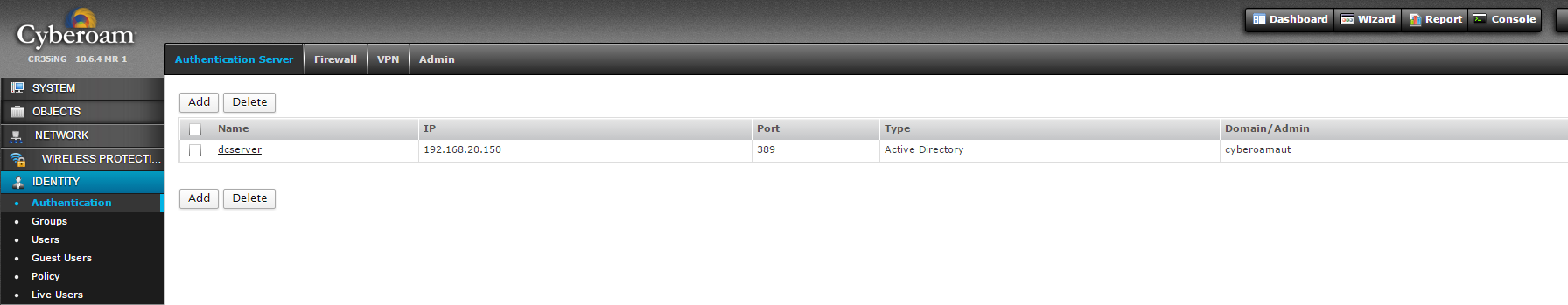

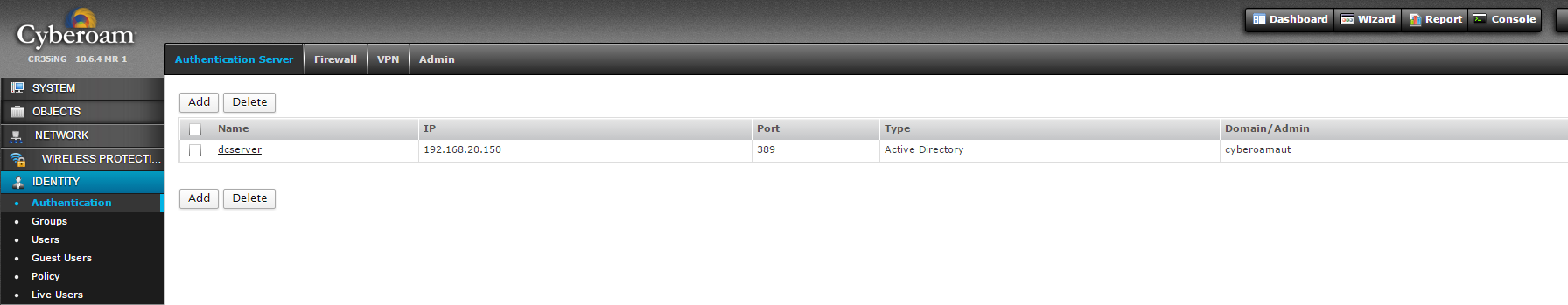

Görüldüğü üzere active directory bağlantımı gerçekleştirdim.

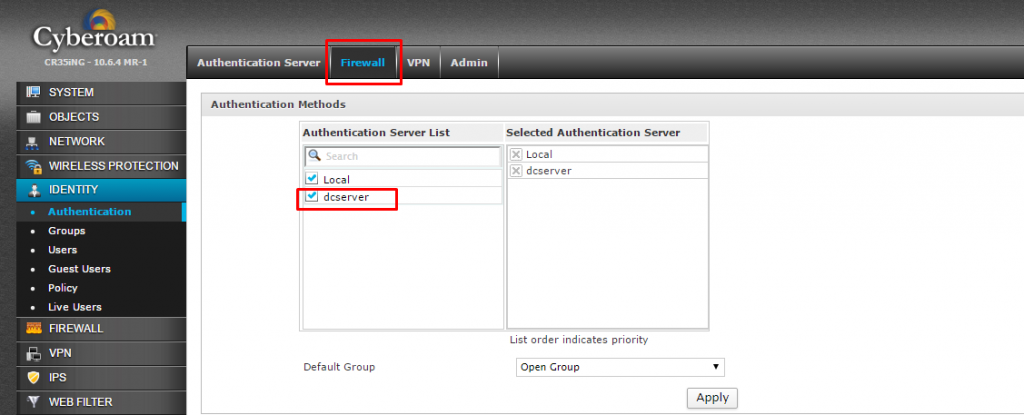

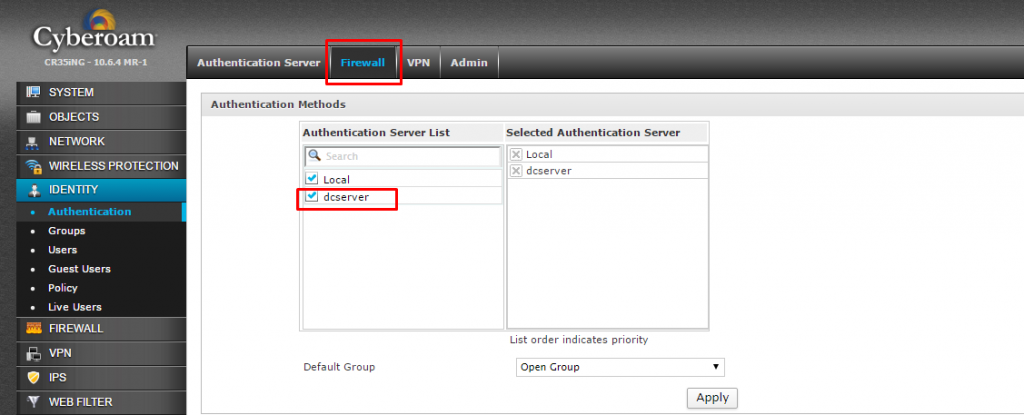

Identiy tabından, Firewall kısmına geliyorum.

Kimlik doğrulaması için, eklemiş olduğum active directory sunucumu seçip apply diyorum.

1.2 Cyberoam ile Active Directory Kullanıcı Loginlerini Çekebilmesi İçin CTAS Kurulumu

Cyberoamın kullanıcıların login ve log off bilgilerini çekebilmesi için CTAS kurulumuna ihtiyacı vardır. Bu kurulum cyberoam ve active directory olarak iki parçadan oluşmakta.

Active directory üzerinde ki konfigrasyonu 2. kısımda anlatacağım.

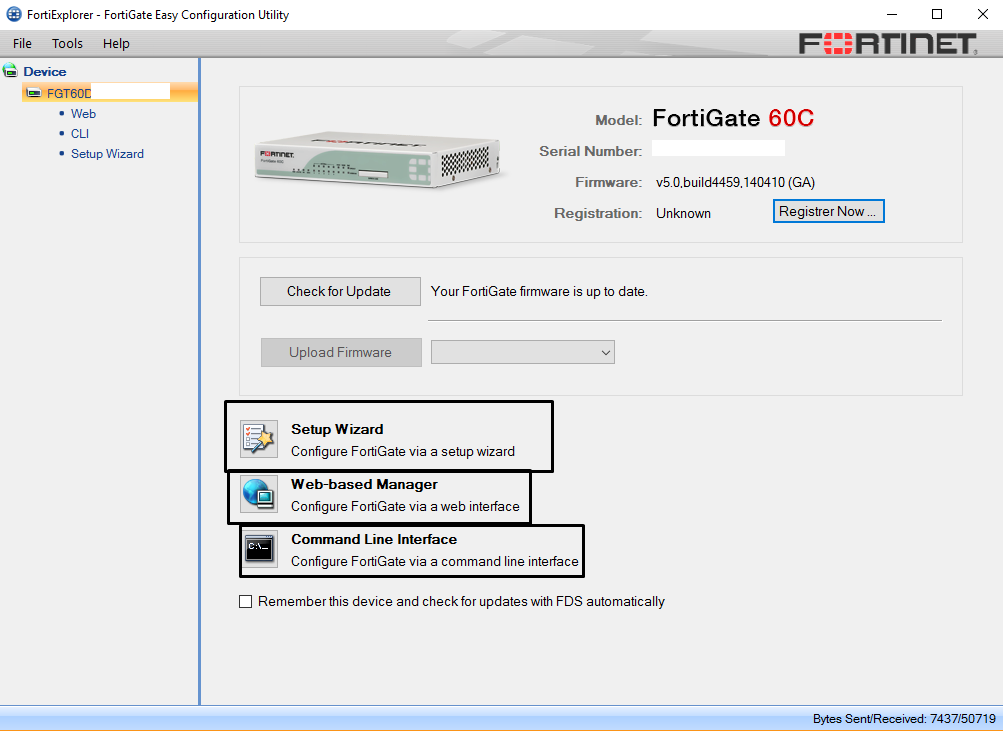

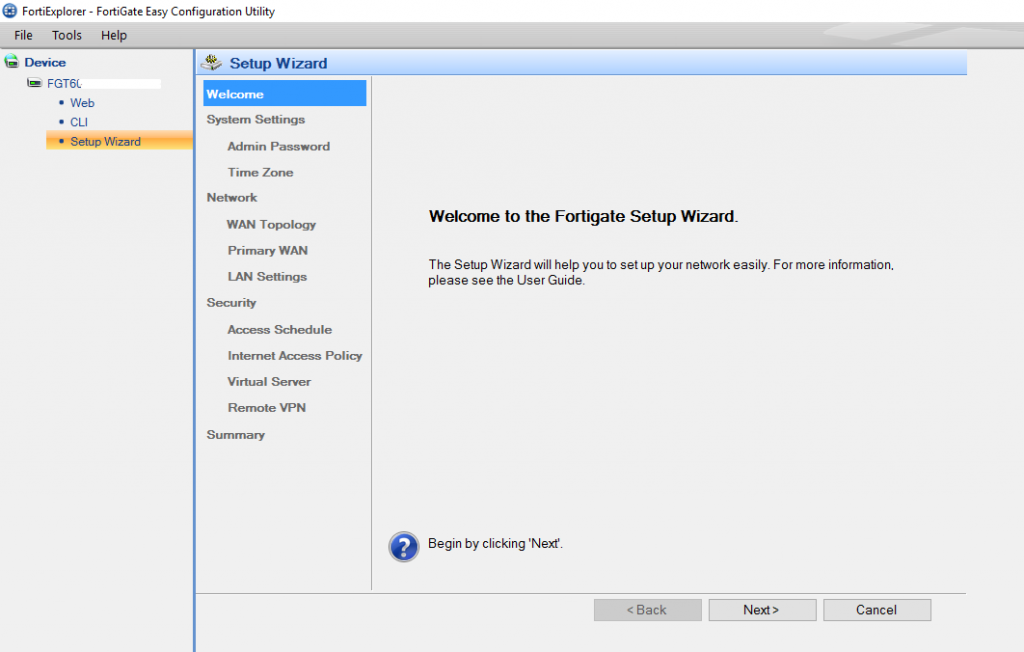

Cyberoam üzerinde CTAS kurulumu için, konsol bağlantısı gerekli.

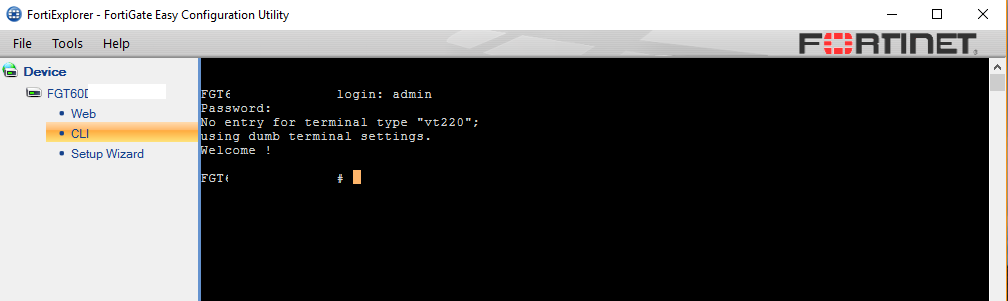

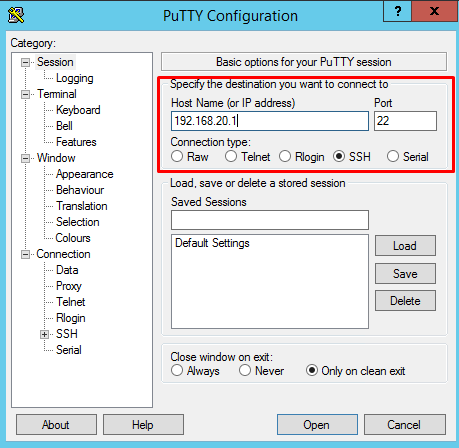

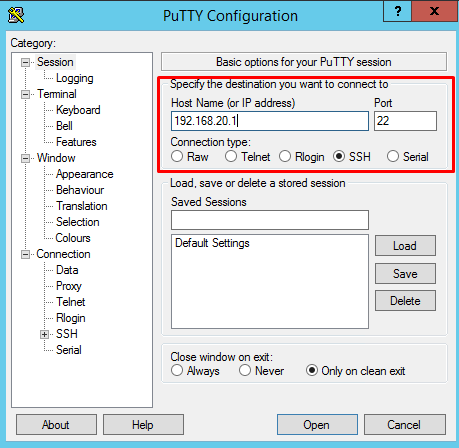

Putty ile cyberoam’a bağlanıyorum.

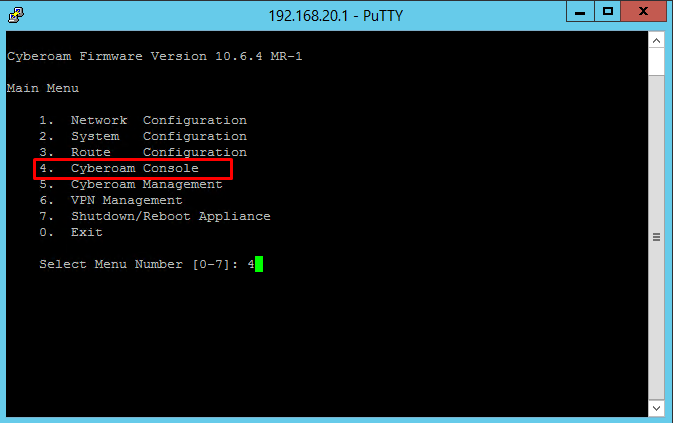

Konsol açılıyor ve cyberoam kullanıcı adı şifrem ile login oluyorum.

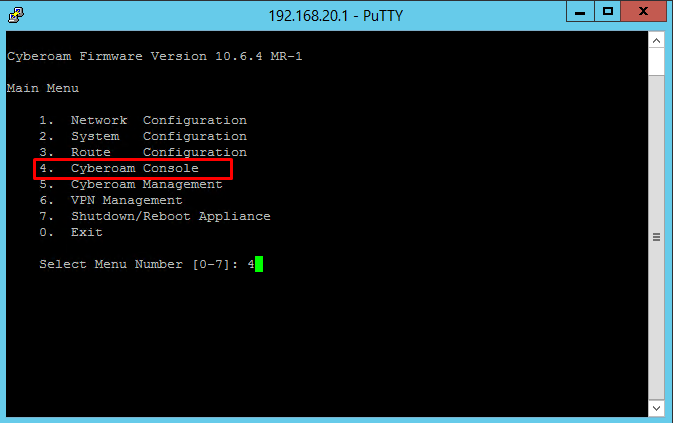

4. seçenek ile Cyberoam Console’a düşüyorum.

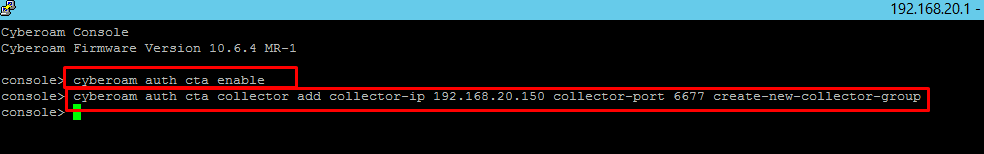

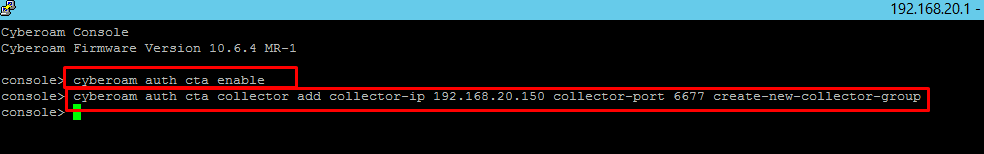

İlk olarak,

Console> cyberoam auth cta enable

Ardından,

cyberoam auth cta collector add collector-ip <Domain Controller İp Adresi> collector-port 6677 create-new-collector-group

yazarak ctas ayarlarımı tamamlıyorum.

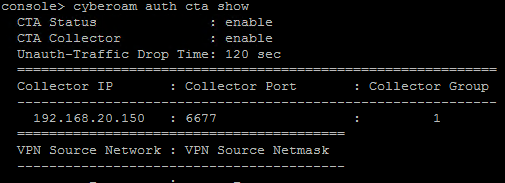

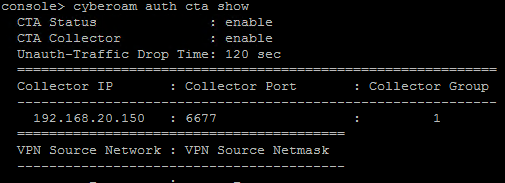

Kontrol etmek için,

cyberoam auth cta show komutuyla bakıyorum. Herşey sorunsuz görünüyor.

1.3 Kullanıcı LogOff Denetimi

İlerleyen bölümde kullanıcıların, logon bilgisini cyberoam üzerine aktarmayı gösterdim. Hazır cyberoam üzerinde işlem yapıyorken, kullanıcıların logoff ayarlarını yapalım.

(Cts kurulumunu tam olarak oturmadıysa, bu bölümü atlayın. Makalenin sonuna geldiğinde buraya tekrar dönün.)

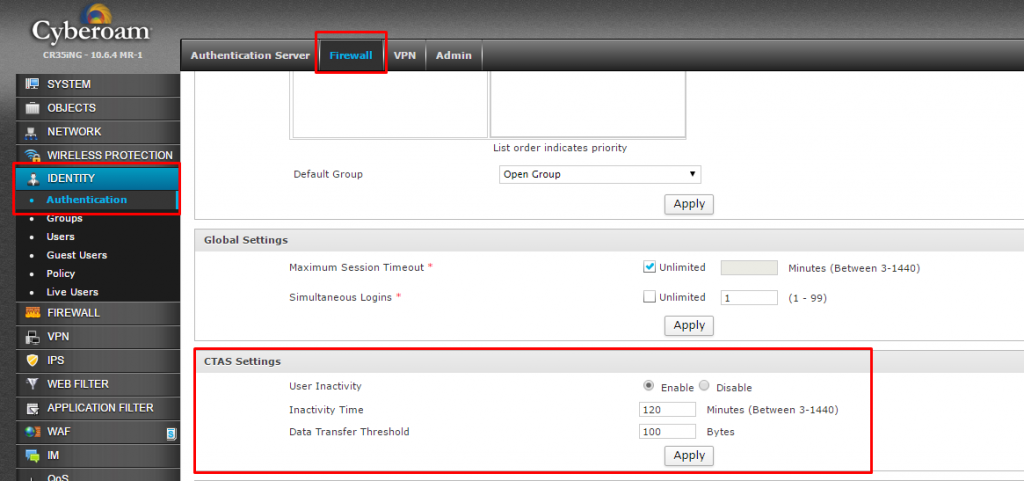

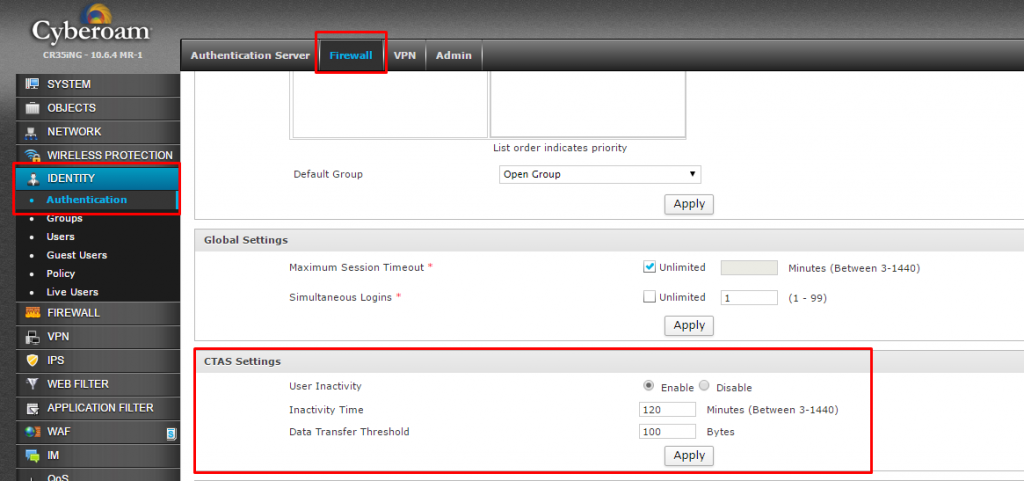

Identity kısmından Firewall sekmesine gelelim.

Burada CTAS setting kısmında, User inactivity enable ediyorum.

Süre olarak (Inactivity Time) 120 dakika olarak belirliyorum.

Data Transfer Threshold kısmında ise 100 byte olarak beliyorum.

Burada kullanıcı 120 dakika içerisinde, 100 bytelık bir network trafiği yapmaz ise logoff konumuna düşeceğini belirtiyorum.

2. Active Directory Tarafında Yapılması Gerekenler

2.1 Active Directory Logon/Logoff Loglarının Aktif Edilmesi

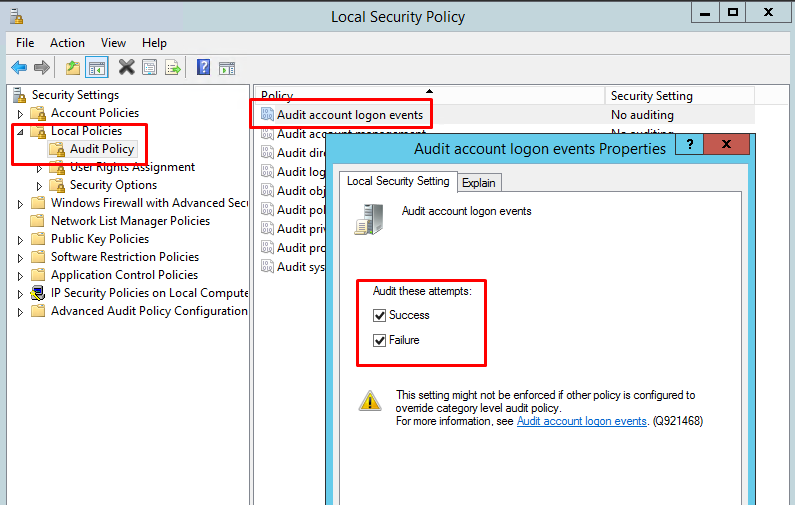

Defaultta active directory logon ve logoff eventlarını tutmaz. Bunun için Local Security Policy düzenlenmesi gerekir.

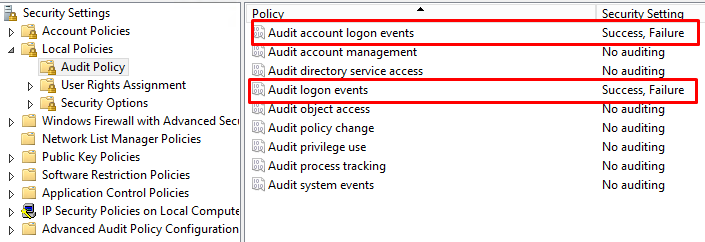

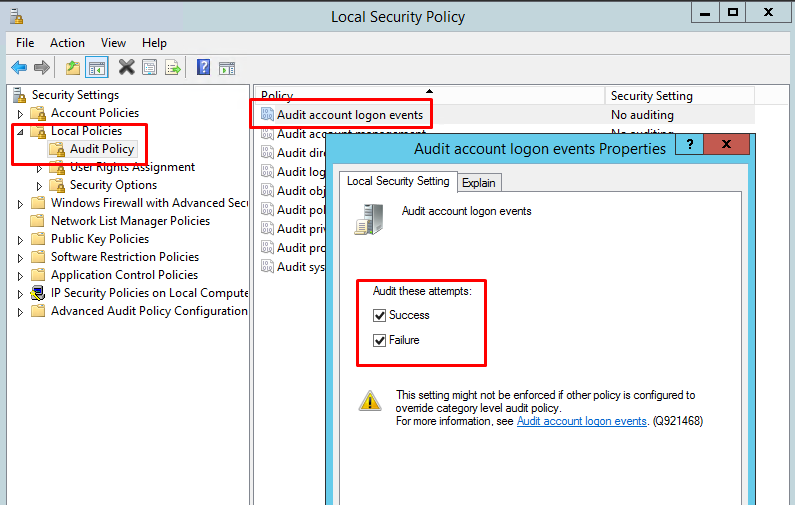

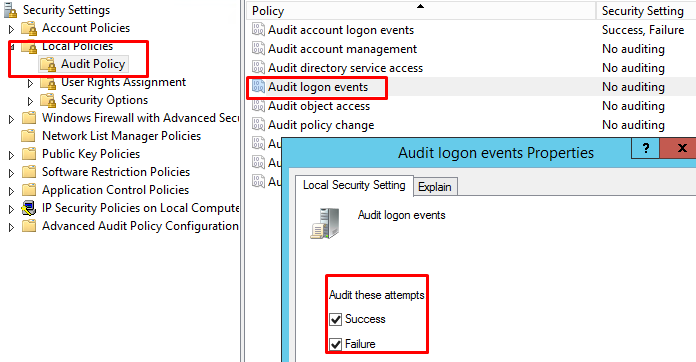

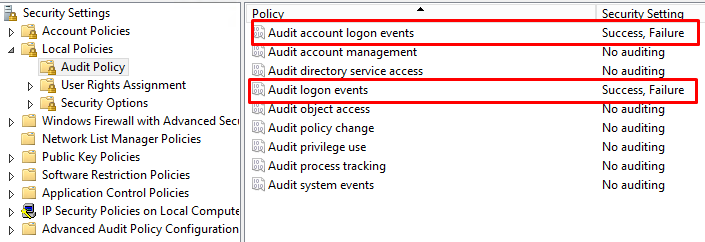

Local Security Policy açıyorum. (secpol.cpl)

Local Policies sekmesinden, Audit Policy’e geliyorum.

Audit account logon events özelliklerine gelip, Success ve Failure kutucuğunu dolduruyorum.

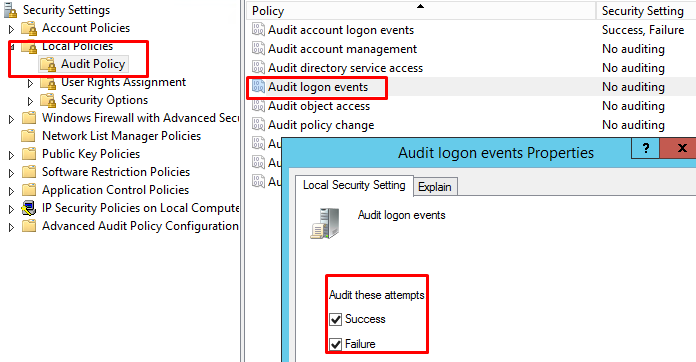

Audit logon events özelliklerine gelip, Success ve Failure kutucuğunu dolduruyorum.

Local Security Policy ayarlarım bu kadar.

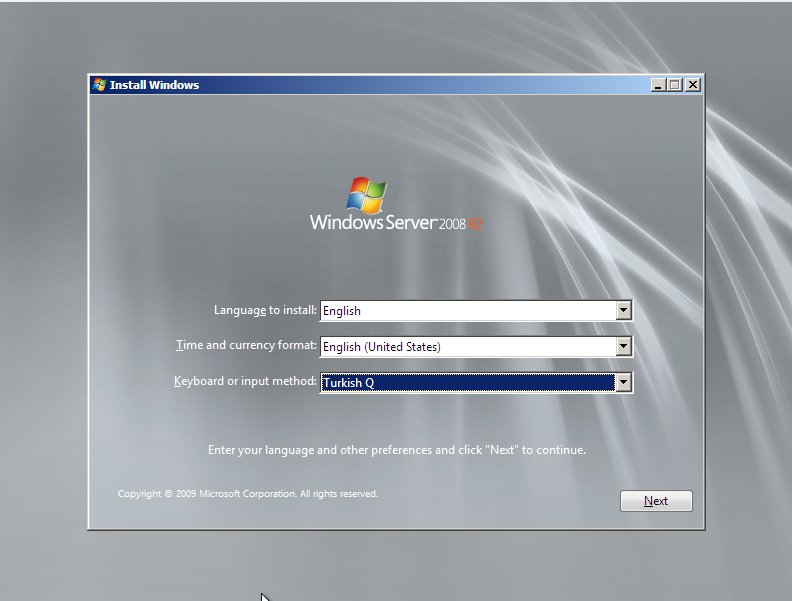

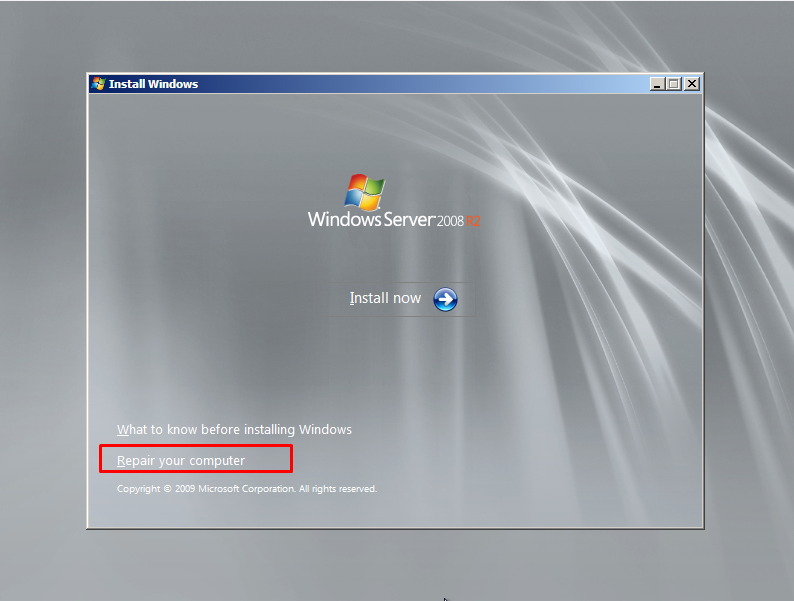

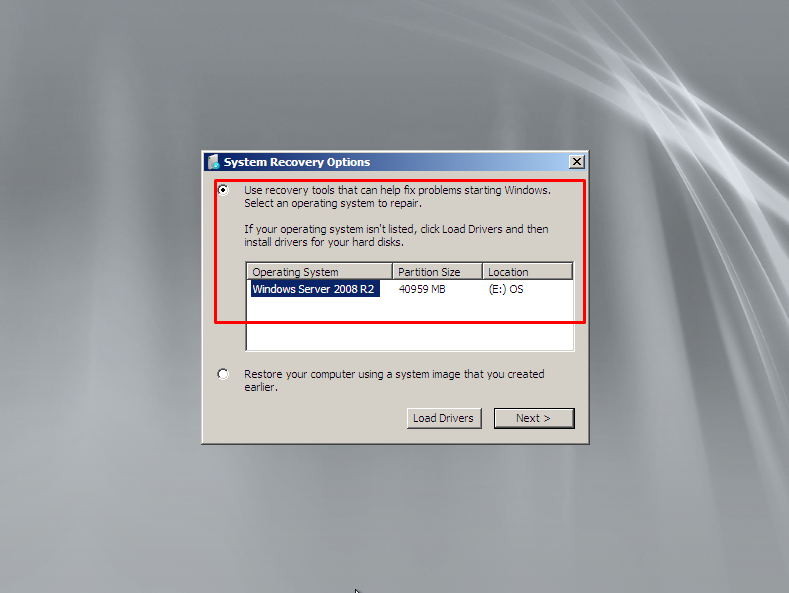

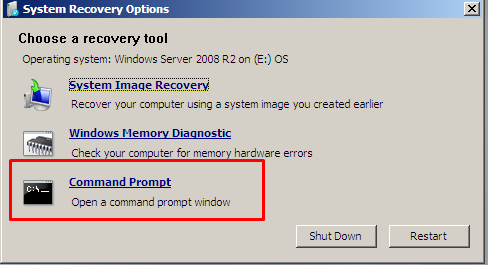

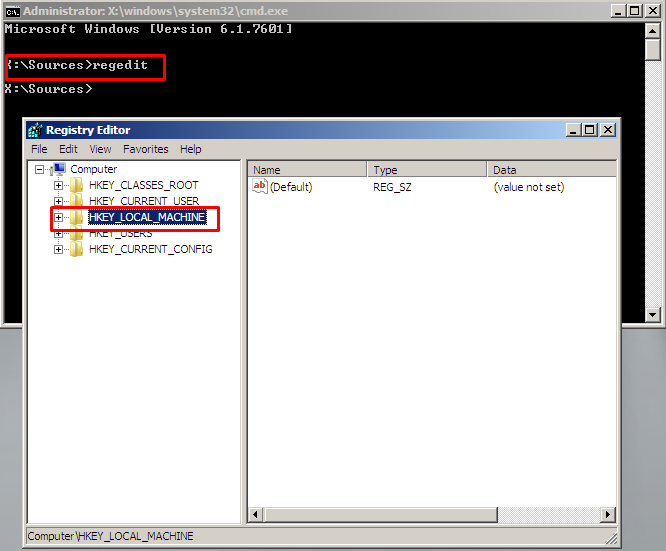

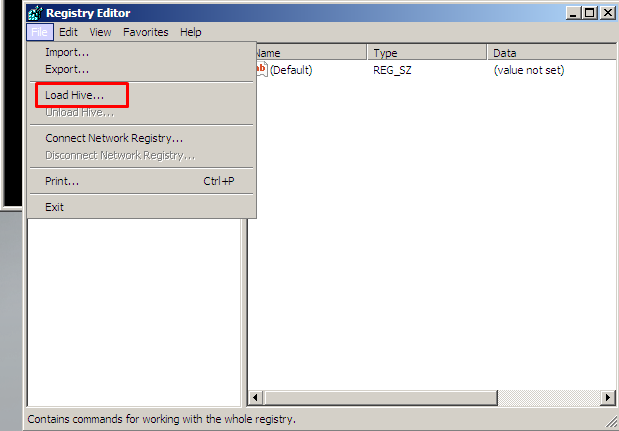

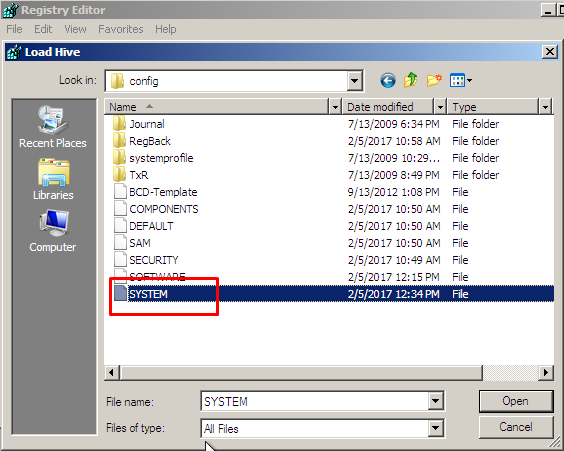

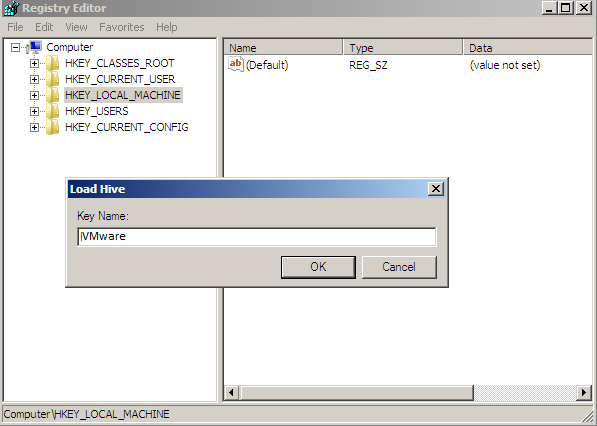

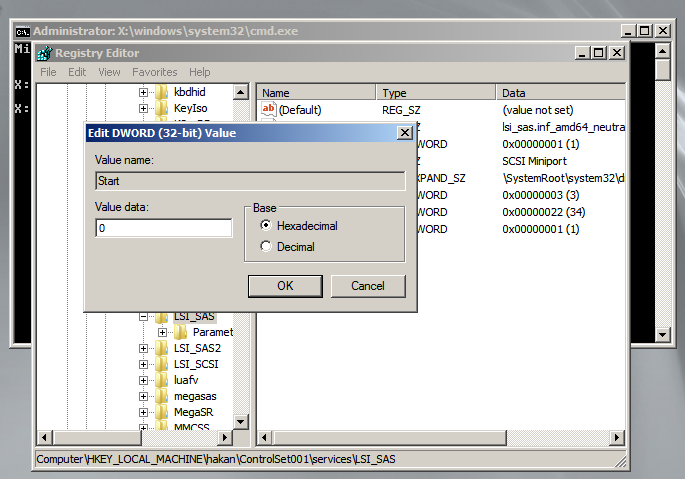

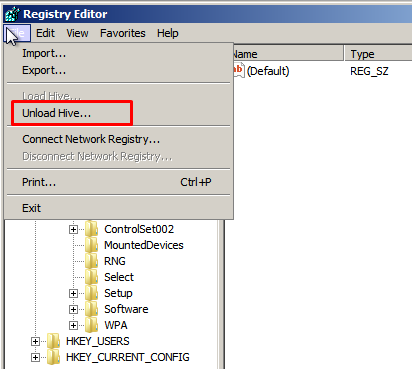

2.2 Active Directory CTAS Kurulumu

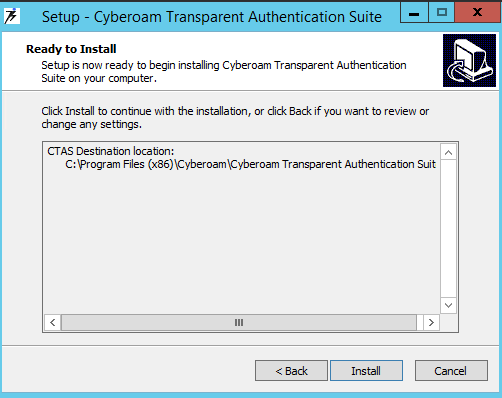

İlk olarak cyberoam ctas yazılımın güncel sürümünü https://www.cyberoam.com/cyberoamclients.html adresinden indiriyorum.

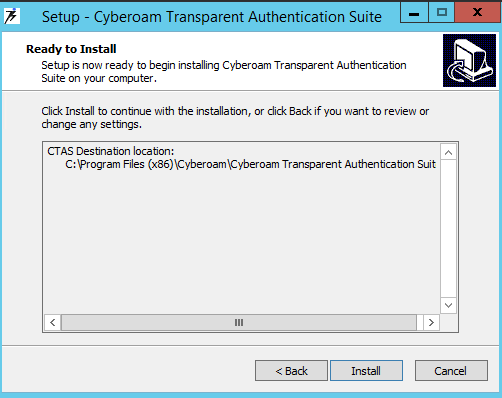

İndirdiğim ctas kurulum setup’unu yönetici haklarıyla çalıştırıyorum.

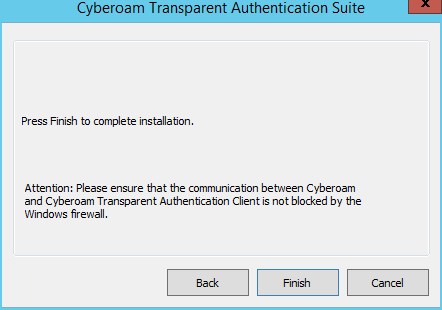

Next, next install diyerek ctas kurulumunu tamamladım.

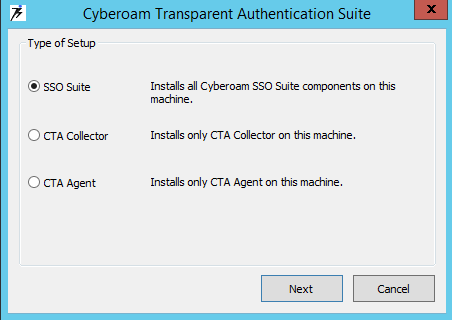

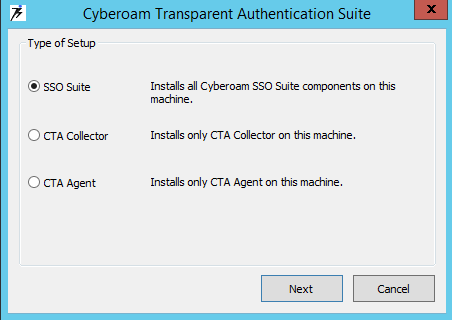

Ctas konfigrasyonunda üç seçenek mevcut

1.SSO Suite

2.CTA Collector

3.CTA Agent

Tek bir domain controller üzerinden active directory logon/logoff bilgilerini alacağım için, cta collector ve cta agent kurmam gerekmekte.

Cta collector ve cta agent kurulumu için, SSO Suite seçmem gerekmekte. Seçip devam ediyorum.

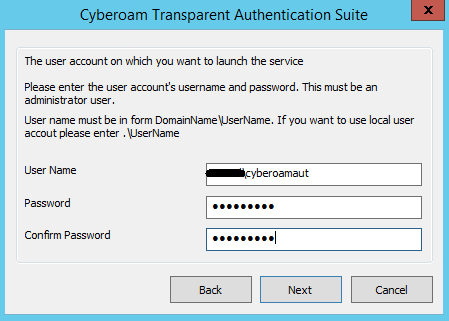

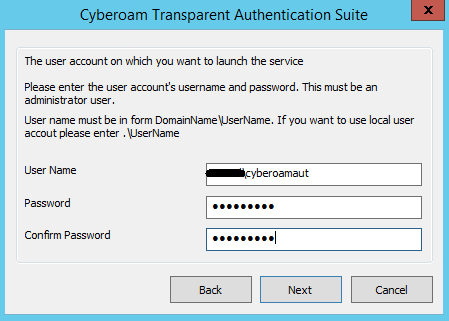

Burada bana kullanıcı adı ve şifre istiyor. Ctasın gerekli servislerinin çalışabilmesi için domain seviyesinde administrator yetkisi olan bir kullanıcı girmem gerekli.Gereksinimlerde oluşturmuş olduğum kullanıcı adı ve şifresini “domain\kullanıcıadı” şeklinde girip next ile devam ediyorum.

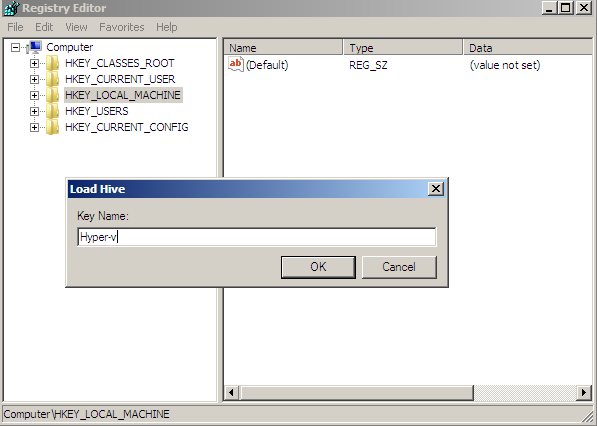

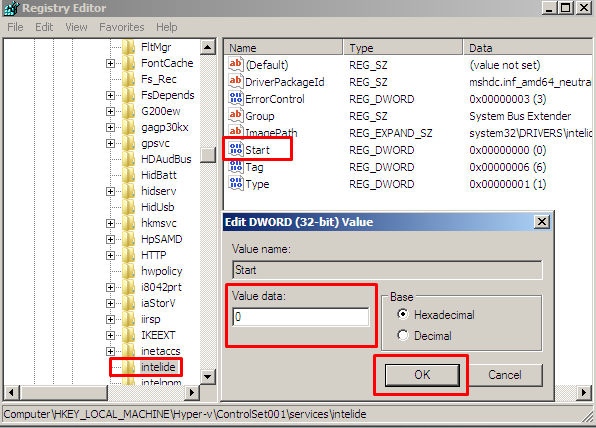

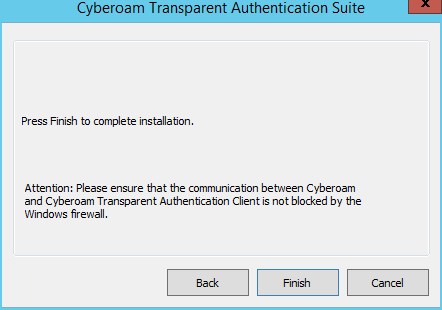

Kurulum tamamlandı. Sıra geldi Cyberoam CTAS konfigrasyonuna.

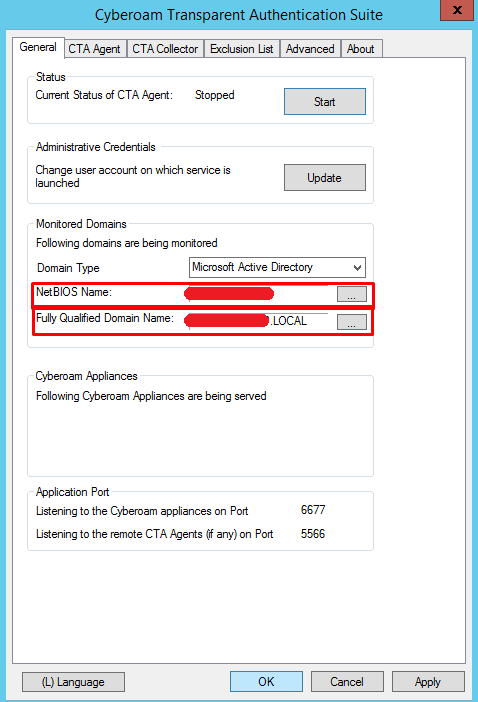

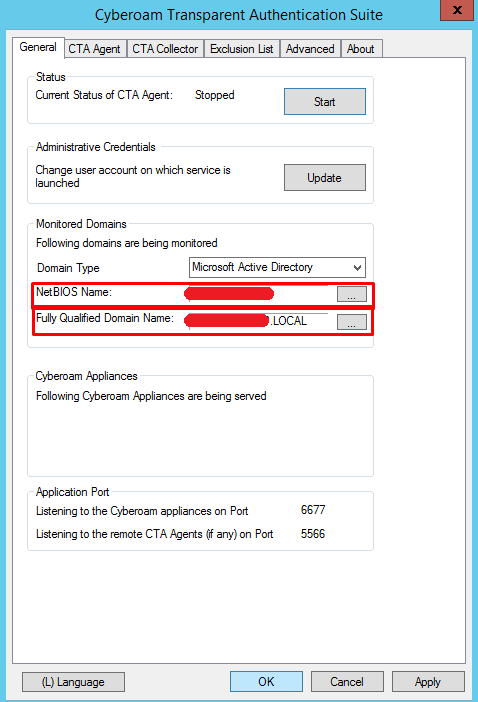

Burada netbios name kısmına, netbios ismimi ve Full Qualified Domain Name kısmına, tam domain adımı yazıyorum.

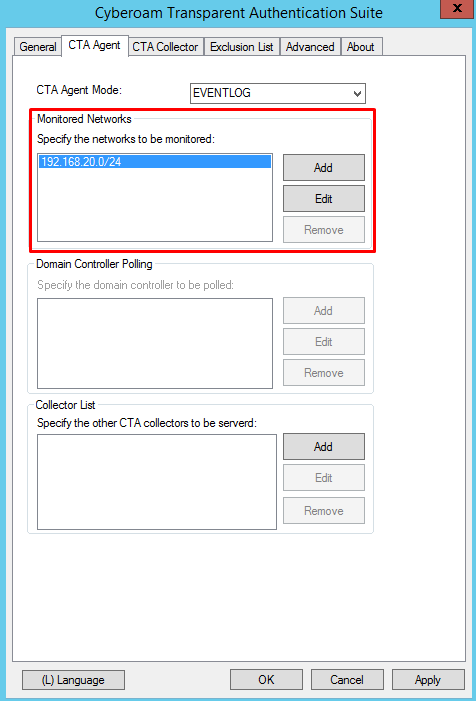

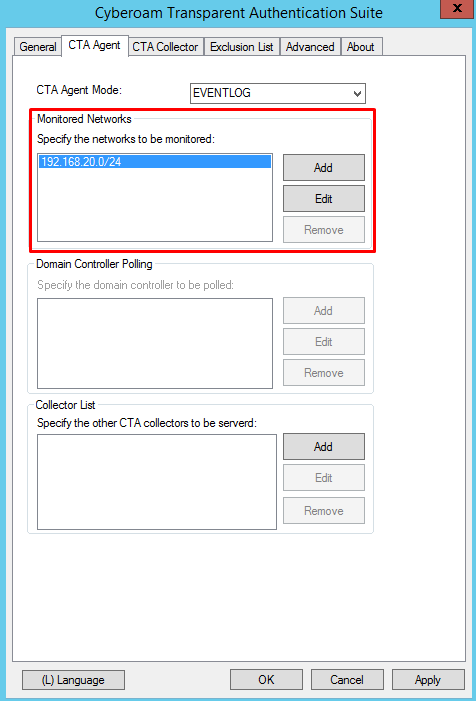

Cta Agent sekmesinde, Monitored Networks kısmına kullanıcıların hangi networklerden geleceğini tanımlıyorum.

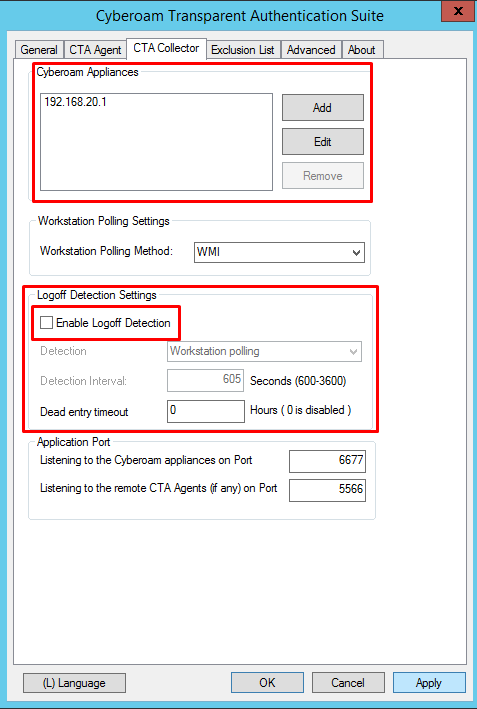

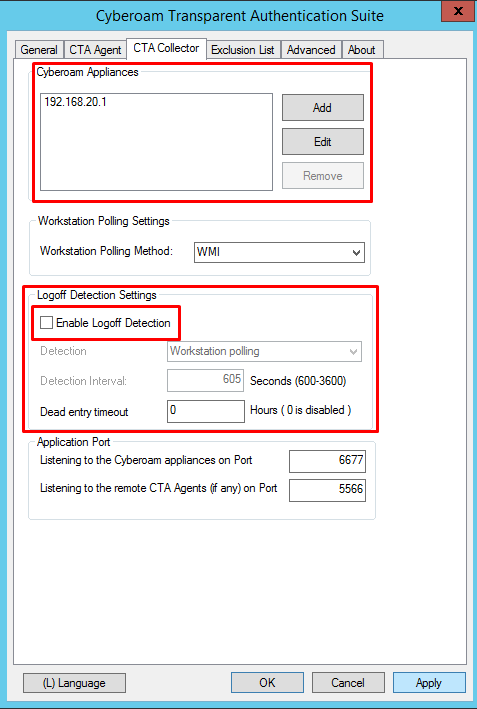

Cta Collector sekmesinde,

Cyberoam Appliances kısmında, cyberoam ip adresimi gösteriyorum.

Ben kullanıcılarımın logoff bilgilerini collector aracılığıyla değil, cyberoam üzerinde yapacağım için Enable Logoff Detection kısmını boş bırakıyorum. (Burası 1.3 Kullanıcı LogOff Denetimi kısmında anlatılmıştır.)

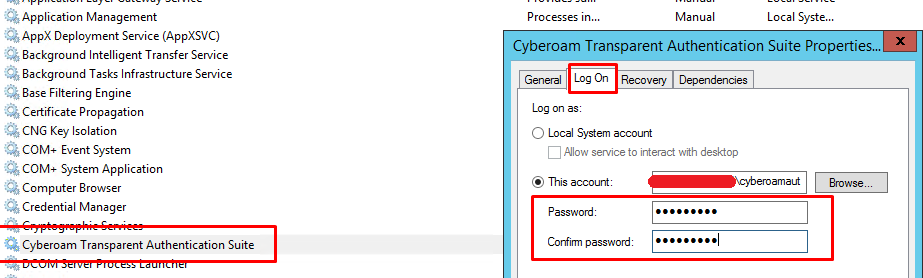

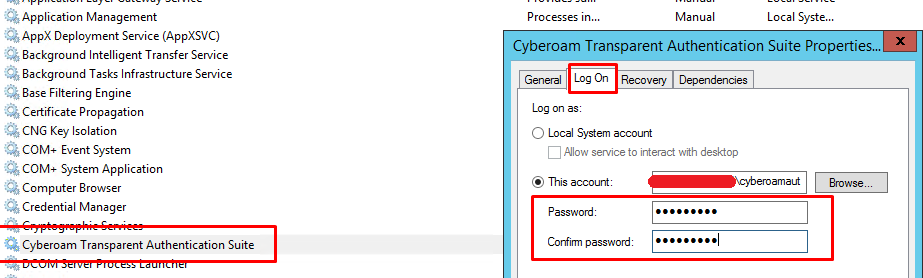

CTAS konfigrasyoyum bitti. CTAS servisini start durumuna getirmem gerekiyor. Windows servislerini açıyorum.

Cyberoam Transparent Authentication Suite servisinin özelliklerine geliyorum.

Log on sekmesinden kullanıcımın şifresini silip takrar yazıyorum ve ok ile kaydediyorum.

Tekrar servise sağ tıklayıp start diyerek, servisi çalışır hale getiriyorum.

İşlemlerim bu kadar.

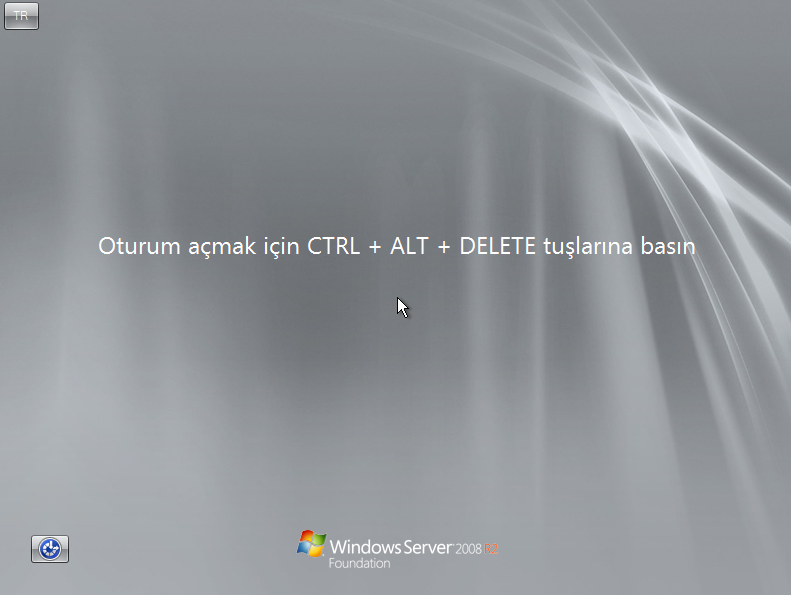

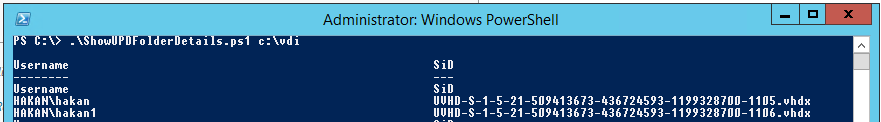

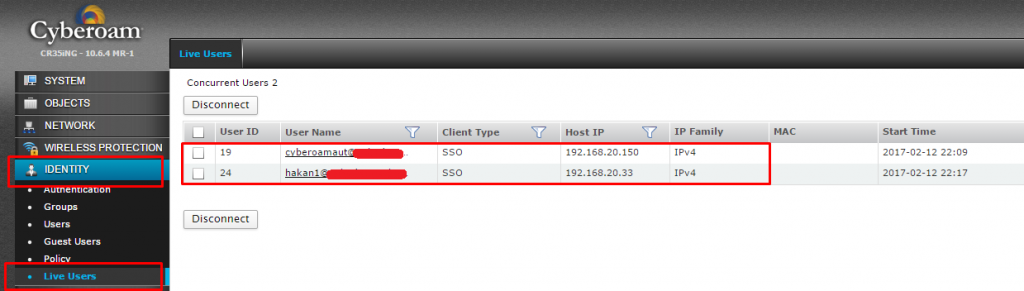

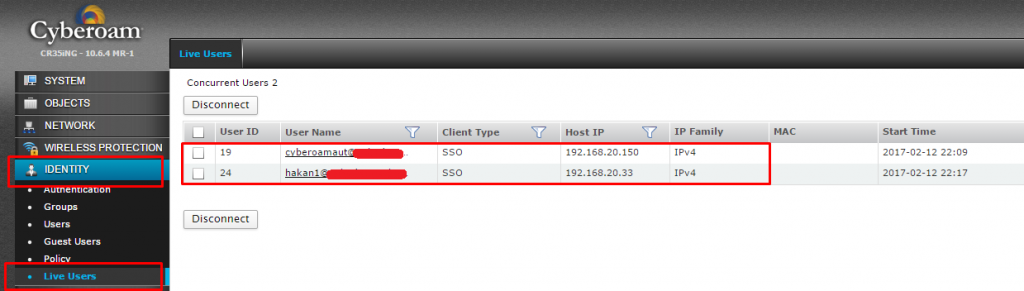

Test amaçlı domainde olan bilgisayarlarımda birinde domain user ile oturum açıyorum.

Identıty kısmından Live users geliyorum. Eğer oturum açtığım kullanıcı burada gözüküyorsa, CTAS kurulumum başarıyla gerçekleşmiş demektir.

Artık username bazlı kurallar yazıp, username bazlı raporlar alabilirsiniz.